Sự trỗi dậy của tài chính phi tập trung (DeFi) và các mã thông báo không thể thay thế (NFT) đã tạo ra một kỷ nguyên mới về chủ quyền tài sản kỹ thuật số. Tuy nhiên, đằng sau lớp vỏ bọc minh bạch của công nghệ blockchain, một cuộc chiến thầm lặng giữa tính phi tập trung lý tưởng và sự kiểm soát tập trung của nhà phát triển đang diễn ra quyết liệt. Khái niệm "Hidden Owner" (Chủ sở hữu ẩn) đại diện cho một trong những thách thức an ninh lớn nhất hiện nay, nơi các cơ chế quản trị đặc quyền được cài đặt khéo léo để duy trì quyền kiểm soát tối thượng ngay cả khi dự án tuyên bố đã từ bỏ quyền sở hữu. Phân tích sâu về kiến trúc các hợp đồng thông minh hiện đại cho thấy quyền sở hữu không còn là một trạng thái nhị phân đơn giản, mà là một phổ phức tạp của các vai trò quản trị (admin roles), quyền nâng cấp và các cửa sau logic (backdoor) được ngụy trang tinh vi.

Sự mâu thuẫn giữa tính bất biến và nhu cầu kiểm soát quản trị

Trong hệ sinh thái Ethereum và các chuỗi tương thích máy ảo Ethereum (EVM), tính bất biến (immutability) của mã nguồn thường được coi là rào cản ngăn chặn sự can thiệp của con người. Một khi hợp đồng được triển khai, mã logic của nó được khắc vĩnh viễn trên sổ cái blockchain. Tuy nhiên, thực tế vận hành đòi hỏi các nhà phát triển phải có khả năng sửa lỗi, cập nhật tính năng hoặc can thiệp trong các tình huống khẩn cấp như bị tấn công. Chính từ nhu cầu chính đáng này, các mô hình thiết kế cho phép duy trì quyền kiểm soát đã ra đời, nhưng chúng đồng thời tạo ra không gian cho các hành vi thao túng và chiếm đoạt tài sản nếu không được giám sát chặt chẽ.

Theo các chuyên gia tại Tấn Phát Digital, khái niệm "Hidden Owner" không chỉ đề cập đến một cá nhân cụ thể mà còn ám chỉ bất kỳ thực thể nào nắm giữ các "chìa khóa vạn năng" trong hệ thống. Điều này bao gồm từ các tài khoản thực thể bên ngoài (EOA) đơn lẻ cho đến các cơ chế quản trị đa chữ ký (Multisig) hoặc các DAO có quyền hạn can thiệp vào logic cốt lõi của hợp đồng.

Phân loại mức độ trưởng thành của hệ thống kiểm soát truy cập

Để đánh giá rủi ro của một "Hidden Owner", Tấn Phát Digital tổng hợp khung đánh giá mức độ trưởng thành của kiểm soát truy cập dựa trên các tiêu chuẩn an ninh blockchain phổ biến:

Cấp độ 1: EOA đơn lẻ (Highly Exposed)

Đặc điểm thiết kế: Một ví cá nhân duy nhất nắm giữ toàn bộ quyền

onlyOwner.Rủi ro Hidden Owner: Cực cao. Đây là điểm yếu chí tử nếu khóa bí mật bị lộ hoặc nhà phát triển có ý định lừa đảo.

Cấp độ 2: Multisig tập trung (Basic Mitigation)

Đặc điểm thiết kế: Quyền lực được chia sẻ cho một nhóm ví (ví dụ: mô hình 3/5 chữ ký).

Rủi ro Hidden Owner: Trung bình đến Cao. Hệ thống vẫn có khả năng bị thao túng nếu các ví thành viên thuộc cùng một nhóm lợi ích.

Cấp độ 3: Timelock & Role Separation (Enhanced Controls)

Đặc điểm thiết kế: Áp dụng khoảng trễ thời gian cho mọi thay đổi (Timelock) và phân tách rõ ràng các vai trò như Minter, Admin, Pauser.

Rủi ro Hidden Owner: Thấp đến Trung bình. Cộng đồng có thời gian phản ứng và kiểm tra trước khi các thay đổi có hiệu lực.

Cấp độ 4: Tính bất biến triệt để (The Endgame)

Đặc điểm thiết kế: Loại bỏ hoàn toàn mọi quyền quản trị sau khi triển khai; mã nguồn không thể thay đổi dưới bất kỳ hình thức nào.

Rủi ro Hidden Owner: Không có. Tuy nhiên, cấp độ này đòi hỏi sự hoàn thiện tuyệt đối của mã nguồn trước khi khởi chạy vì không thể sửa lỗi sau đó.

Sự chuyển dịch từ cấp độ 1 sang cấp độ 4 là con đường duy nhất để loại bỏ hoàn toàn rủi ro từ "Hidden Owner", nhưng nó cũng đòi hỏi một sự đánh đổi về khả năng linh hoạt và ứng phó với các lỗi kỹ thuật phát sinh sau triển khai.

Xem thêm: Smart Contract Audit là gì?

Kiến trúc Proxy và ảo ảnh về tính bất biến của mã nguồn

Trong các kỹ thuật duy trì quyền kiểm soát, mô hình Proxy (Proxy Pattern) là công cụ mạnh mẽ và phổ biến nhất. Nó cho phép nhà phát triển thay đổi hoàn toàn hành vi của hợp đồng tại một địa chỉ cố định, tạo ra một "ảo ảnh về tính đột biến" thông qua việc tách biệt trạng thái (state) và logic xử lý. Hợp đồng Proxy hoạt động như một cổng giao tiếp duy nhất cho người dùng, nhưng nó ủy quyền thực thi cho một hợp đồng logic (implementation) thông qua mã lệnh DELEGATECALL.

Cơ chế hoạt động của DELEGATECALL và rủi ro bối cảnh

Mã lệnh DELEGATECALL cho phép Proxy thực thi mã của Implementation nhưng trong bối cảnh bộ nhớ (storage) của Proxy. Điều này có nghĩa là các biến trạng thái, số dư Ether và quyền sở hữu đều nằm tại Proxy, trong khi các quy tắc tính toán nằm tại Implementation.

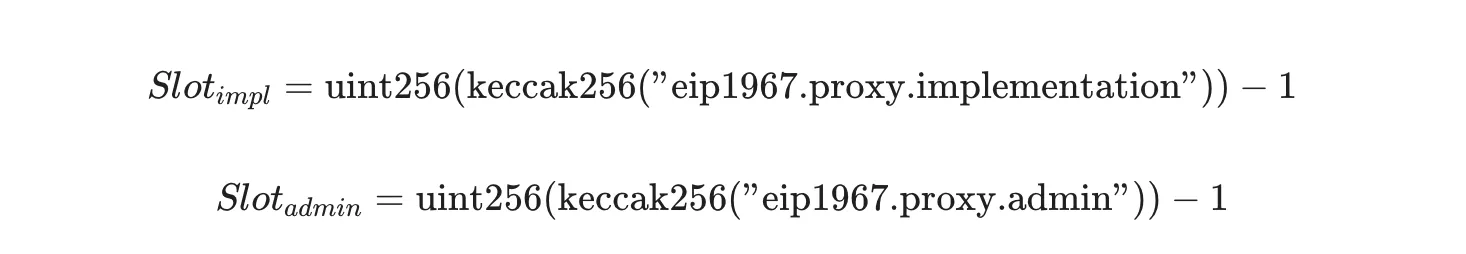

Công thức tính toán vị trí lưu trữ (storage slot) theo chuẩn EIP-1967 để tránh xung đột dữ liệu thường được xác định như sau:

Việc sử dụng các slot băm ngẫu nhiên này giúp ngăn chặn việc biến implementation trong Proxy ghi đè lên các biến nghiệp vụ trong Implementation. Tuy nhiên, Tấn Phát Digital lưu ý rằng nếu nhà phát triển cố tình tạo ra các "xung đột lưu trữ" (storage collisions), họ có thể thao túng địa chỉ logic để trỏ đến các hợp đồng chứa mã độc nhằm rút tiền người dùng.

Chi tiết các mô hình Proxy phổ biến và đặc quyền quản trị

Mô hình Transparent Proxy

Vị trí đặt hàm nâng cấp: Nằm tại hợp đồng Proxy.

Cơ chế kiểm soát: Chỉ địa chỉ Admin mới có quyền thực thi các hàm nâng cấp; cuộc gọi từ người dùng bình thường sẽ luôn được chuyển hướng đến hợp đồng logic.

Đánh giá bảo mật: Tránh được xung đột bộ chọn hàm nhưng tốn phí gas cao hơn do hệ thống phải kiểm tra

msg.senderliên tục.

Mô hình UUPS (EIP-1822)

Vị trí đặt hàm nâng cấp: Nằm trực tiếp tại hợp đồng Implementation.

Cơ chế kiểm soát: Logic nâng cấp được thừa kế vào Implementation để tối ưu hóa.

Đánh giá bảo mật: Hiệu quả về gas nhưng có rủi ro hệ thống bị "đóng băng" vĩnh viễn (bricking) nếu bản nâng cấp mới thiếu mất logic để thực hiện các lần nâng cấp tiếp theo.

Mô hình Beacon Proxy

Vị trí đặt hàm nâng cấp: Nằm tại một hợp đồng Beacon riêng biệt.

Cơ chế kiểm soát: Nhiều Proxy cùng trỏ về một Beacon duy nhất để lấy địa chỉ logic hiện hành.

Đánh giá bảo mật: Cho phép nâng cấp hàng loạt nhiều hợp đồng cùng lúc nhưng tạo ra điểm yếu tập trung cực lớn tại hợp đồng Beacon.

Mô hình Diamond (EIP-2535)

Vị trí đặt hàm nâng cấp: Cấu trúc phân đoạn (Facets).

Cơ chế kiểm soát: Quản lý nâng cấp chi tiết theo từng hàm (function selectors).

Đánh giá bảo mật: Mang lại sự linh hoạt tối đa nhưng kiến trúc này cực kỳ phức tạp, gây khó khăn cho việc kiểm toán và quản lý các vai trò.

Xem thêm: Vì sao ví vẫn bị mất tiền dù không lộ private key?

Ma trận quyền hạn: AccessControl và DEFAULT_ADMIN_ROLE

Bên cạnh các cơ chế Proxy, việc lạm dụng các thư viện quản lý quyền truy cập như Ownable hay AccessControl là cách phổ biến để cài đặt các "chủ sở hữu ẩn". Trong khi hầu hết các nhà đầu tư chỉ kiểm tra biến owner đơn giản, các nhà phát triển tinh vi sử dụng hệ thống phân quyền đa tầng (RBAC).

Quyền lực tối cao của DEFAULT_ADMIN_ROLE

Trong thư viện AccessControl, vai trò DEFAULT_ADMIN_ROLE (thường là mã băm 0x00) mang lại quyền lực tuyệt đối:

Cấp (grant) hoặc thu hồi (revoke) bất kỳ vai trò nào khác trong hệ thống, bao gồm cả quyền đúc tiền (Minter) hay tạm dừng (Pauser).

Thay đổi các tham số nhạy cảm như địa chỉ nhận phí, nguồn dữ liệu Oracle hoặc các tham số rủi ro.

Có khả năng thay đổi chính "admin role" của các vai trò khác thông qua hàm

_setRoleAdmin.

Tấn Phát Digital cảnh báo: ngay cả khi nhà phát triển thực hiện "renounce ownership" trên một hợp đồng, họ vẫn có thể duy trì quyền kiểm soát nếu một vai trò Admin ẩn vẫn còn tồn tại trong logic của hợp đồng đó.

Phân tích logic "Chủ sở hữu ẩn" qua các Modifier biến tướng

Để che giấu ý đồ kiểm soát, các nhà phát triển thường sử dụng các modifier mang tên trung lập:

onlyManager: Thường được giải thích là để phục vụ vận hành kỹ thuật, nhưng thực chất có thể được cấp quyền rút tiền.onlyCFOhoặconlyVaultAdmin: Ngụy trang quyền can thiệp thanh khoản dưới danh nghĩa quản lý tài chính.authorized: Một modifier cho phép bất kỳ địa chỉ nào nằm trong danh sách trắng (whitelist) của nhà phát triển thực hiện các lệnh đặc quyền.

Các kỹ thuật backdoor và thủ thuật lập trình che giấu logic

Một "Hidden Owner" thực thụ thường cài đặt các điều kiện kích hoạt ẩn sâu trong mã nguồn đã được làm mờ hoặc sử dụng các tên hàm gây nhầm lẫn.

Nghệ thuật đặt tên đánh lừa (Deceptive Naming)

Tấn Phát Digital đã tổng hợp các mẫu đặt tên hàm thường thấy trong các hợp đồng có backdoor:

Hàm safeWithdraw()

Logic thực tế: Thực hiện lệnh chuyển toàn bộ số dư của hợp đồng về ví chủ sở hữu.

Mục đích: Rút sạch tiền (Rug Pull) dưới vỏ bọc một tính năng rút tiền an toàn.

Hàm updateLibrary()

Logic thực tế: Thay đổi biến

implementationtrỏ đến một địa chỉ mới.Mục đích: Âm thầm nâng cấp hợp đồng sang một phiên bản chứa mã độc.

Hàm syncBalance()

Logic thực tế: Đặt số dư của

msg.sendervề bằng 0.Mục đích: Đóng băng hoặc xóa sạch tài sản của người dùng trong hệ thống.

Hàm emergencyRefund()

Logic thực tế: Gọi lệnh

selfdestruct(owner).Mục đích: Phá hủy hợp đồng và chuyển ngay lập tức toàn bộ Ether còn lại về ví cá nhân.

Lạm dụng biến trạng thái và logic tx.origin

Việc sử dụng tx.origin thay vì msg.sender để xác thực là một lỗ hổng cho phép "Hidden Owner" thao túng hợp đồng từ xa thông qua các cuộc tấn công lừa đảo ủy quyền. Ngoài ra, các điều kiện kích hoạt dựa trên thời gian (time-delayed) hoặc số khối (block number) giúp backdoor chỉ "thức tỉnh" sau khi dự án đã hoạt động ổn định và tích lũy đủ thanh khoản.

Kinh tế học của sự lừa đảo: Rug Pull và các cơ chế chiếm đoạt

Tấn Phát Digital phân tích ba hình thức chiếm đoạt phổ biến nhất từ các "Hidden Owner":

Chiếm đoạt thanh khoản (Liquidity Theft): Nhà phát triển rút toàn bộ tài sản cơ sở (ETH/USDT) ra khỏi các pool thanh khoản bằng các hàm đặc quyền, khiến token của người dùng không còn giá trị trao đổi.

Đóng băng giao dịch (Honeypot): Người dùng chỉ có thể mua nhưng không thể bán do mã nguồn chứa logic kiểm tra danh sách đen (

isBlacklisted) được kích hoạt có chọn lọc.Đúc tiền vô hạn (Unlimited Minting): Quyền

MINTER_ROLEẩn cho phép tạo ra lượng token khổng lồ để xả bán, làm loãng hoàn toàn giá trị tài sản của nhà đầu tư.

Quy trình Forensics: Cách phát hiện "Hidden Owner" trên Etherscan

Để bảo vệ tài sản, Tấn Phát Digital khuyến nghị quy trình kiểm tra "vạch lá tìm sâu" như sau:

Thẩm định trạng thái xác minh: Tuyệt đối không tương tác với các hợp đồng chỉ hiện Bytecode mà không có mã nguồn Verified (dấu tích xanh). Với Proxy, phải kiểm tra kỹ hợp đồng Implementation đằng sau.

Truy vết vai trò đặc quyền: Sử dụng

Ctrl + Fđể tìm kiếm:owner,admin,DEFAULT_ADMIN_ROLE,minter,onlyOwner,onlyAdmin.Kiểm tra các hàm nguy hiểm: Đặc biệt chú ý đến

selfdestruct,delegatecall, vàupgradeTo.Theo dõi sự kiện quản trị: Kiểm tra tab "Events" cho các sự kiện

OwnershipTransferred. Nếu chủ sở hữu tuyên bố đã từ bỏ quyền, hãy xác nhận xem địa chỉ mới có phải là địa chỉ "đốt" (0x...dead) hay không.

15 Câu hỏi thường gặp về Hidden Owner (FAQ)

Dưới đây là các giải đáp chi tiết từ Tấn Phát Digital cho những thắc mắc phổ biến về cơ chế chủ sở hữu ẩn:

Hidden Owner thực sự là gì? Đó là kỹ thuật lập trình cho phép nhà phát triển duy trì quyền kiểm soát tối cao đối với smart contract (như rút tiền, dừng giao dịch) thông qua các vai trò quản trị ẩn hoặc cửa sau logic, ngay cả khi họ quảng cáo dự án là phi tập trung hoàn toàn.

Tại sao nhà phát triển lại cần Hidden Owner? Ngoài mục đích lừa đảo (rug pull), đôi khi dev cài đặt để sửa lỗi khẩn cấp hoặc cập nhật tính năng. Tuy nhiên, nếu không có Timelock hoặc Multisig, đây là rủi ro tập trung cực lớn.

Renounce Ownership (Từ bỏ quyền sở hữu) có thực sự an toàn? Không hoàn toàn. Dev có thể gọi hàm từ bỏ quyền sở hữu ví

owner, nhưng vẫn giữ quyền thông qua các vai trò Admin ẩn trong thư việnAccessControlhoặc quyền nâng cấp Proxy.Làm sao để biết một hợp đồng là Proxy độc hại? Hãy kiểm tra trên Etherscan xem địa chỉ "Implementation" có thể bị thay đổi bởi một ví EOA đơn lẻ hay không. Nếu dev có thể nâng cấp lên bất kỳ logic nào mà không cần thông báo, đó là rủi ro.

DEFAULT_ADMIN_ROLE nguy hiểm như thế nào? Đây là "quyền năng tối thượng" trong chuẩn AccessControl. Người giữ vai trò này có thể cấp bất kỳ quyền nào (như quyền đúc tiền) cho một ví mới, ngay cả khi các quyền khác đã bị khóa.

Lỗi "Ghost State" (Trạng thái bóng ma) là gì? Đây là hiện tượng dữ liệu cũ vẫn tồn tại trong storage sau khi hợp đồng được làm sạch (như vụ Yearn yETH năm 2025). Kẻ tấn công có thể lợi dụng dữ liệu "ma" này để mint một lượng token khổng lồ với chi phí cực thấp.

Tại sao

tx.originlại bị coi là dấu hiệu của backdoor? Sử dụngtx.originthay vìmsg.senderđể xác thực quyền admin cho phép dev lừa người dùng (hoặc chính admin) tương tác với một hợp đồng trung gian để chiếm quyền thực thi các hàm nhạy cảm."Deceptive Naming" hoạt động như thế nào trong Rug Pull? Dev đặt tên hàm nghe có vẻ an toàn như

safeWithdraw()hoặcemergencyRefund()nhưng bên trong lại chứa code chuyển toàn bộ tiền về ví cá nhân hoặc tự hủy hợp đồng.Làm thế nào để nhận diện Uninitialized Proxy? Kiểm tra tab "Read Contract" trên Etherscan; nếu các biến như

ownerhoặcadminđang là địa chỉ0x00..., kẻ tấn công (hoặc chính dev) có thể gọi hàm khởi tạo để chiếm quyền bất cứ lúc nào.Self-destruct có thể được dùng làm cửa sau không? Có. Một hàm chứa

selfdestructcho phép dev phá hủy toàn bộ logic hợp đồng và rút sạch Ether bên trong về một địa chỉ định trước, khiến tài sản của người dùng bị đóng băng vĩnh viễn.Timelock bảo vệ nhà đầu tư như thế nào? Timelock tạo ra một khoảng trễ (ví dụ 48 giờ) cho mọi lệnh admin. Điều này giúp cộng đồng có thời gian kiểm tra bản nâng cấp và rút tiền kịp thời nếu phát hiện dấu hiệu bất thường.

Dấu hiệu nhận biết dự án là Honeypot (Bình mật)? Hợp đồng chứa logic chỉ cho phép mua mà không cho bán, thường được giấu trong hàm

_transfervới các điều kiện kiểm tra danh sách trắng (whitelist) hoặc phí bán 100%.4 cấp độ trưởng thành của quản trị là gì? Bao gồm: Cấp 1 (EOA đơn lẻ - cực rủi ro), Cấp 2 (Multisig - rủi ro trung bình), Cấp 3 (Timelock & Phân rã vai trò - an toàn), và Cấp 4 (Bất biến hoàn toàn - an toàn tuyệt đối).

Công cụ nào tốt nhất để quét Hidden Owner? Tấn Phát Digital khuyên dùng kết hợp TokenSniffer, GoPlus Security để quét nhanh và Slither để phân tích tĩnh sâu hơn nếu bạn có kiến thức kỹ thuật.

Tại sao hợp đồng đã Verified (tích xanh) vẫn bị Rug Pull? Vì dev có thể liên kết với các thư viện bên ngoài không được xác minh (như vụ StableMagnet) hoặc thực hiện một bản nâng cấp Proxy âm thầm sau khi người dùng đã tin tưởng nạp tiền.

Cảnh giác trước sự "phi tập trung giả tạo"

Khái niệm "Hidden Owner" là lời nhắc nhở rằng trong thế giới Web3, mã nguồn chỉ thực sự là luật nếu con người không giữ chìa khóa để thay đổi luật đó một cách đơn phương. Sự hiện diện của các đặc quyền admin ẩn giấu tạo ra một rủi ro tập trung đáng kể.

Tấn Phát Digital tin rằng chỉ khi quyền kiểm soát tuyệt đối của nhà phát triển được thay thế bằng các cơ chế quản trị minh bạch, ràng buộc bởi thời gian (Timelock) và sự đồng thuận của cộng đồng, thì các dự án blockchain mới thực sự đạt được giá trị cốt lõi: sự tin tưởng không cần sự ủy thác. Đừng bao giờ tin vào những lời hứa trên mạng xã hội; hãy tin vào những gì mã nguồn thực sự thực thi trên chuỗi.