Sự phát triển của công nghệ blockchain và tài sản mã hóa đã mở ra một kỷ nguyên mới cho tự do tài chính, nhưng đồng thời cũng tạo ra những thách thức an ninh chưa từng có. Trong số các phương thức tấn công hiện đại, address poisoning (đầu độc địa chỉ) nổi lên như một hình thức lừa đảo (fake address scam) cực kỳ tinh vi mà Tấn Phát Digital đã theo dõi sát sao. Phương thức này không nhắm vào các lỗ hổng kỹ thuật của giao thức mà trực tiếp khai thác những sai sót sơ đẳng nhất trong tâm lý và thói quen của người dùng.

Khác với các cuộc tấn công chiếm quyền điều khiển ví hay đánh cắp khóa bí mật, address poisoning là một dạng kỹ thuật xã hội được tự động hóa, nơi kẻ tấn công thao túng lịch sử giao dịch của nạn nhân để dẫn dụ họ tự nguyện chuyển tiền cho kẻ lừa đảo. Báo cáo này của Tấn Phát Digital sẽ phân tích chi tiết về bản chất, cơ chế kỹ thuật, các vụ việc điển hình và những chiến lược phòng thủ đa lớp để bảo vệ tài sản trong kỷ nguyên số.

Xem thêm: Phishing ví crypto là gì?

Bản chất và nguồn gốc của Address Poisoning

Address poisoning, đôi khi còn được gọi là "dusting attack" (tấn công bụi) trong các ngữ cảnh nhất định, là một chiến thuật lừa đảo mà kẻ tấn công gửi một lượng tiền mã hóa rất nhỏ — thường có giá trị thấp hơn 0,01 USD — đến ví của người dùng. Tuy nhiên, mục tiêu của hành động này không phải là bản thân số tiền đó, mà là để địa chỉ của kẻ tấn công xuất hiện trong lịch sử giao dịch gần đây của nạn nhân. Địa chỉ này được thiết kế đặc biệt (vanity address) để trông gần như y hệt địa chỉ mà nạn nhân thường xuyên tương tác hoặc địa chỉ ví của chính nạn nhân.

Theo ghi nhận của Tấn Phát Digital, tên gọi "đầu độc địa chỉ" phản ánh chính xác tác động của nó: kẻ tấn công làm "ô nhiễm" danh sách các giao dịch sạch của người dùng bằng những địa chỉ giả mạo. Trong thế giới blockchain, các địa chỉ ví là những chuỗi ký tự thập lục phân dài 40-42 ký tự, rất khó ghi nhớ hoàn toàn. Do đó, người dùng thường có thói quen sao chép địa chỉ từ lịch sử giao dịch gần đây thay vì kiểm tra lại từng ký tự từ nguồn gốc ban đầu. Kẻ tấn công lợi dụng sự bất cẩn này, hy vọng rằng trong lần giao dịch tiếp theo, nạn nhân sẽ vô tình sao chép địa chỉ "độc" thay vì địa chỉ thực tế.

Sự nguy hiểm của address poisoning nằm ở tính chất "ẩn mình". Nó không đòi hỏi nạn nhân phải phê duyệt (approve) bất kỳ hợp đồng thông minh độc hại nào, cũng không yêu cầu tiết lộ cụm từ khôi phục (seed phrase). Giao dịch bị mất tiền hoàn toàn là một giao dịch hợp lệ do chính nạn nhân thực hiện, khiến cho việc thu hồi tài sản trở nên vô cùng khó khăn do tính chất bất biến của blockchain.

Cơ chế kỹ thuật và quy trình thực thi cuộc tấn công

Một cuộc tấn công address poisoning thành công đòi hỏi sự kết hợp giữa các kịch bản tự động hóa và sự chuẩn bị kỹ lưỡng về mặt tính toán. Quy trình này thường diễn ra qua bốn giai đoạn chính: giám sát, tạo địa chỉ mạo danh, đầu độc lịch sử và khai thác lỗi người dùng.

Giám sát và lựa chọn mục tiêu

Kẻ tấn công sử dụng các công cụ theo dõi thời gian thực (real-time monitoring) để giám sát hoạt động trên các blockchain phổ biến như Ethereum, Binance Smart Chain (BSC) hoặc Tron. Các mục tiêu thường được lựa chọn dựa trên các tiêu chí cụ thể:

Các ví có số dư lớn (cá voi) hoặc tần suất giao dịch cao.

Các giao dịch liên quan đến các đồng ổn định (stablecoins) phổ biến như USDT, USDC, vì đây là những tài sản thường được luân chuyển giữa các ví cá nhân và sàn giao dịch.

Các cặp địa chỉ vừa có giao dịch tương tác lần đầu, nơi người dùng chưa kịp lưu địa chỉ vào sổ địa chỉ (address book).

Tạo địa chỉ Vanity mạo danh

Sau khi xác định được một giao dịch mục tiêu giữa ví A và ví B, kẻ tấn công sẽ sử dụng các phần mềm tạo địa chỉ tùy chỉnh (vanity address generators) để tạo ra một địa chỉ ví C có các ký tự đầu và cuối trùng khớp với ví B (hoặc ví A). Trong hầu hết các giao diện ví hiện nay, do địa chỉ quá dài nên phần giữa thường bị rút gọn bằng dấu ba chấm "...". Ví dụ, một địa chỉ thực tế 0x123...89abc sẽ bị mạo danh bởi địa chỉ 0x123...xyzbc.

Độ phức tạp toán học của việc tạo địa chỉ mạo danh phụ thuộc vào số lượng ký tự mà kẻ tấn công muốn khớp. Xác suất để tìm thấy một địa chỉ khớp $n$ ký tự cụ thể trong hệ thập lục phân (base-16) được tính theo công thức:

P = (1/16)^n

Đối với một cuộc tấn công thông thường khớp 4 ký tự đầu và 4 ký tự cuối (tổng cộng 8 ký tự), kẻ tấn công cần thực hiện trung bình $16^8$ (tương đương hơn 4,2 tỷ) lần băm (hashing). Với sức mạnh của các cụm GPU hiện đại, việc này chỉ mất vài giây hoặc vài phút, cho phép kẻ tấn công thực hiện hàng loạt vụ đầu độc đồng thời trên quy mô lớn.

Phân loại kỹ thuật đầu độc lịch sử (Poisoning)

Để dễ dàng theo dõi, Tấn Phát Digital phân loại hai hình thức đầu độc phổ biến nhất như sau:

Giao dịch Bụi (Dusting):

Cơ chế: Gửi một lượng cực nhỏ token (ví dụ 0,0001 TRX hoặc 0,01 USDT).

Nhận dạng: Xuất hiện như một giao dịch "Nhận" (Received) bình thường trong ví.

Giao dịch Giá trị 0 (Zero-Value Transfer):

Cơ chế: Lợi dụng hàm

transferFromtrong hợp đồng token để tạo giao dịch gửi 0 token từ chính ví nạn nhân.Nhận dạng: Xuất hiện như một giao dịch "Gửi" (Sent) trong lịch sử, khiến nạn nhân tin rằng họ đã từng gửi tiền đến đó.

Kỹ thuật Zero-Value Transfer đặc biệt nguy hiểm vì nó không yêu cầu sự cho phép của chủ ví để thực hiện một lệnh chuyển 0 đơn vị tài sản. Điều này khiến lịch sử giao dịch trông giống như nạn nhân đã chủ động tương tác với địa chỉ giả mạo, làm tăng độ tin cậy của địa chỉ đó trong mắt người dùng.

Giai đoạn khai thác sự nhầm lẫn

Khi nạn nhân cần thực hiện một giao dịch thực tế tiếp theo, họ mở lịch sử giao dịch để tìm lại địa chỉ đã dùng trước đó. Do địa chỉ mạo danh nằm ở ngay đầu danh sách và có các ký tự nhận dạng (đầu/cuối) giống hệt địa chỉ thật, nạn nhân sẽ sao chép nó và thực hiện chuyển tiền. Một khi giao dịch được ký và phát sóng lên mạng lưới, tiền sẽ được chuyển thẳng đến ví của kẻ lừa đảo và không thể thu hồi.

Phân tích thống kê và quy mô tác động toàn cầu

Theo các nghiên cứu từ các tổ chức an ninh blockchain, address poisoning đã trở thành một trong những mối đe dọa lớn nhất đối với người dùng ví cá nhân. Quy mô của các chiến dịch này không ngừng mở rộng, nhắm vào cả người dùng phổ thông lẫn các tổ chức lớn.

Dữ liệu về nỗ lực tấn công và thiệt hại (2022-2024)

Dưới đây là các chỉ số an ninh đáng chú ý được Tấn Phát Digital tổng hợp:

Tổng số lần thử tấn công: Hơn 270 triệu lần (Dữ liệu trên Ethereum và BSC).

Số lượng nạn nhân bị nhắm mục tiêu: Hơn 17 triệu ví (Thể hiện tính chất tự động hóa quy mô lớn).

Tổng thiệt hại xác nhận: Trên 83,8 triệu USD (Chỉ tính riêng các vụ việc được báo cáo chính thức).

Tỷ lệ thành công (ROI): 58.363% (Tính trên chi phí gas và hạ tầng so với số tiền chiếm đoạt).

Số lượng địa chỉ mạo danh: Chiếm 1% số địa chỉ mới tạo (Thống kê trên mạng Ethereum trong các đợt cao điểm).

Mặc dù tỷ lệ thành công trên mỗi lần thử là rất thấp (chỉ khoảng 0,03% địa chỉ mạo danh nhận được tiền), nhưng do chi phí thực hiện cực thấp và khả năng tự động hóa, kẻ tấn công vẫn có thể thu về hàng triệu USD lợi nhuận từ những sai lầm nhỏ của một số ít người dùng.

Xem thêm: Gửi nhầm mạng Blockchain có lấy lại được không?

Xu hướng dịch chuyển chuỗi (Chain Migration)

Ban đầu, address poisoning tập trung nhiều trên Ethereum do giá trị tài sản cao. Tuy nhiên, khi phí gas trên Ethereum tăng lên, các nhóm tội phạm đã dịch chuyển sang các mạng lưới có chi phí giao dịch thấp như Tron, Polygon và Binance Smart Chain để thực hiện các chiến dịch spam quy mô lớn với chi phí tối thiểu. Đặc biệt trên mạng Tron, việc gửi "TRX dust" đã trở thành một vấn nạn phổ biến đến mức các ví phải triển khai các bộ lọc chuyên dụng để ẩn các giao dịch này.

Nghiên cứu điển hình về các vụ lừa đảo lớn

Để hiểu rõ mức độ tàn phá của address poisoning, hãy cùng Tấn Phát Digital xem xét các vụ việc có thật liên quan đến các nhà đầu tư lớn (cá voi).

Vụ trộm 50 triệu USD USDT (Tháng 12/2025)

Vào ngày 20 tháng 12 năm 2025, một nhà giao dịch tiền mã hóa đã mất trắng 49.999.950 USDT trong một kịch bản tấn công address poisoning hoàn hảo.

03:06 UTC: Nạn nhân thực hiện một giao dịch thử nghiệm trị giá 50 USDT từ sàn Binance về ví cá nhân để đảm bảo địa chỉ đúng.

Ngay lập tức: Script của kẻ tấn công tạo địa chỉ vanity có 5 ký tự đầu và 4 ký tự cuối giống hệt địa chỉ ví nạn nhân.

Đầu độc: Kẻ tấn công gửi một lượng nhỏ USDT từ địa chỉ giả đến ví nạn nhân, làm sạch địa chỉ giả mạo lên đầu lịch sử.

03:32 UTC: Chỉ 26 phút sau, nạn nhân sao chép địa chỉ trên cùng và gửi 49,9 triệu USDT.

Rửa tiền: Kẻ tấn công đổi ngay sang DAI để tránh bị Tether đóng băng ví, sau đó chuyển vào máy trộn Tornado Cash.

Vụ hồi phục 71 triệu USD WBTC (Tháng 5/2024)

Một người dùng Ethereum mất 1.155 WBTC do đầu độc địa chỉ. May mắn thay, sau khi các công ty an ninh blockchain can thiệp và đàm phán, kẻ tấn công đã trả lại 68 triệu USD và giữ lại 3 triệu USD lợi nhuận từ chênh lệch giá Bitcoin. Đây là trường hợp hiếm hoi thu hồi được tài sản nhờ sự chuyên nghiệp của các đơn vị bảo mật.

So sánh Address Poisoning với các hình thức Fake Address Scam khác

Tấn Phát Digital so sánh các đặc điểm nhận dạng của các hình thức lừa đảo để người dùng dễ phân biệt:

Address Poisoning:

Yêu cầu cài đặt: Không cần mã độc trên thiết bị.

Phương thức: Mạo danh trong lịch sử giao dịch.

Mục tiêu: Lỗi nhận diện của con người.

Dấu hiệu: Các giao dịch lạ trị giá 0 hoặc bụi.

Clipper Malware:

Yêu cầu cài đặt: Yêu cầu máy bị nhiễm Trojan/Malware.

Phương thức: Thay đổi dữ liệu trong clipboard ngay khi bạn nhấn "Copy".

Mục tiêu: Can thiệp trực tiếp vào hệ thống máy tính.

Dấu hiệu: Địa chỉ dán ra khác hoàn toàn với địa chỉ bạn đã sao chép.

Phishing Site:

Yêu cầu cài đặt: Không cần cài đặt, chỉ cần truy cập web.

Phương thức: Dẫn dụ người dùng ký các giao dịch độc hại.

Mục tiêu: Lừa đảo lòng tin hoặc kỹ thuật xã hội.

Dấu hiệu: Tên miền (URL) giả mạo, sai một ký tự so với trang thật.

Tâm lý học đằng sau sự thành công của Address Poisoning

Kẻ tấn công khai thác sâu sắc các thiên kiến nhận thức và giới hạn sinh học của con người:

Thiên kiến nhận diện một phần (Partial Pattern Matching): Não bộ thường chỉ ghi nhớ "điểm neo" là vài ký tự đầu và cuối của địa chỉ ví. Kẻ tấn công tạo địa chỉ khớp hoàn hảo các điểm neo này để đánh lừa hệ thống tư duy nhanh.

Hiệu ứng quen thuộc (Familiarity Effect): Việc gửi nhiều giao dịch bụi tạo cảm giác địa chỉ giả mạo là "quen thuộc", khiến nạn nhân ít nghi ngờ khi thấy nó ở vị trí trên cùng.

Áp lực thời gian: Kẻ tấn công lợi dụng lúc người dùng vội vàng chuyển tiền lên sàn để bán khi giá biến động, khiến họ bỏ qua các bước kiểm tra chi tiết.

Chiến lược bảo mật đa lớp từ Tấn Phát Digital

Để bảo vệ tài sản, Tấn Phát Digital khuyến nghị người dùng triển khai quy trình bảo mật nghiêm ngặt sau:

Kỷ luật giao dịch cá nhân

Kiểm tra từng ký tự đơn lẻ: Tuyệt đối không chỉ kiểm tra đầu và cuối. Hãy đối chiếu toàn bộ 40-42 ký tự của địa chỉ.

Sử dụng Sổ địa chỉ (Address Book): Hãy luôn lưu và chọn địa chỉ từ danh bạ đã lưu trong ví thay vì sao chép từ lịch sử.

Bật tính năng Whitelisting: Trên các sàn giao dịch, chỉ cho phép rút tiền về các địa chỉ đã được xác minh trước.

Tăng cường lớp bảo mật kỹ thuật

Sử dụng Ví lạnh (Hardware Wallets): Các thiết bị như Ledger hoặc Trezor buộc bạn phải xác nhận địa chỉ trên màn hình độc lập.

Tên miền Blockchain (ENS/BNS): Thay thế chuỗi ký tự khó nhớ bằng tên dễ nhận biết (ví dụ:

tanphat.eth).Giao dịch thử nghiệm (Test Transactions): Luôn gửi một lượng nhỏ trước và xác nhận tiền đã đến ví nhận thực sự.

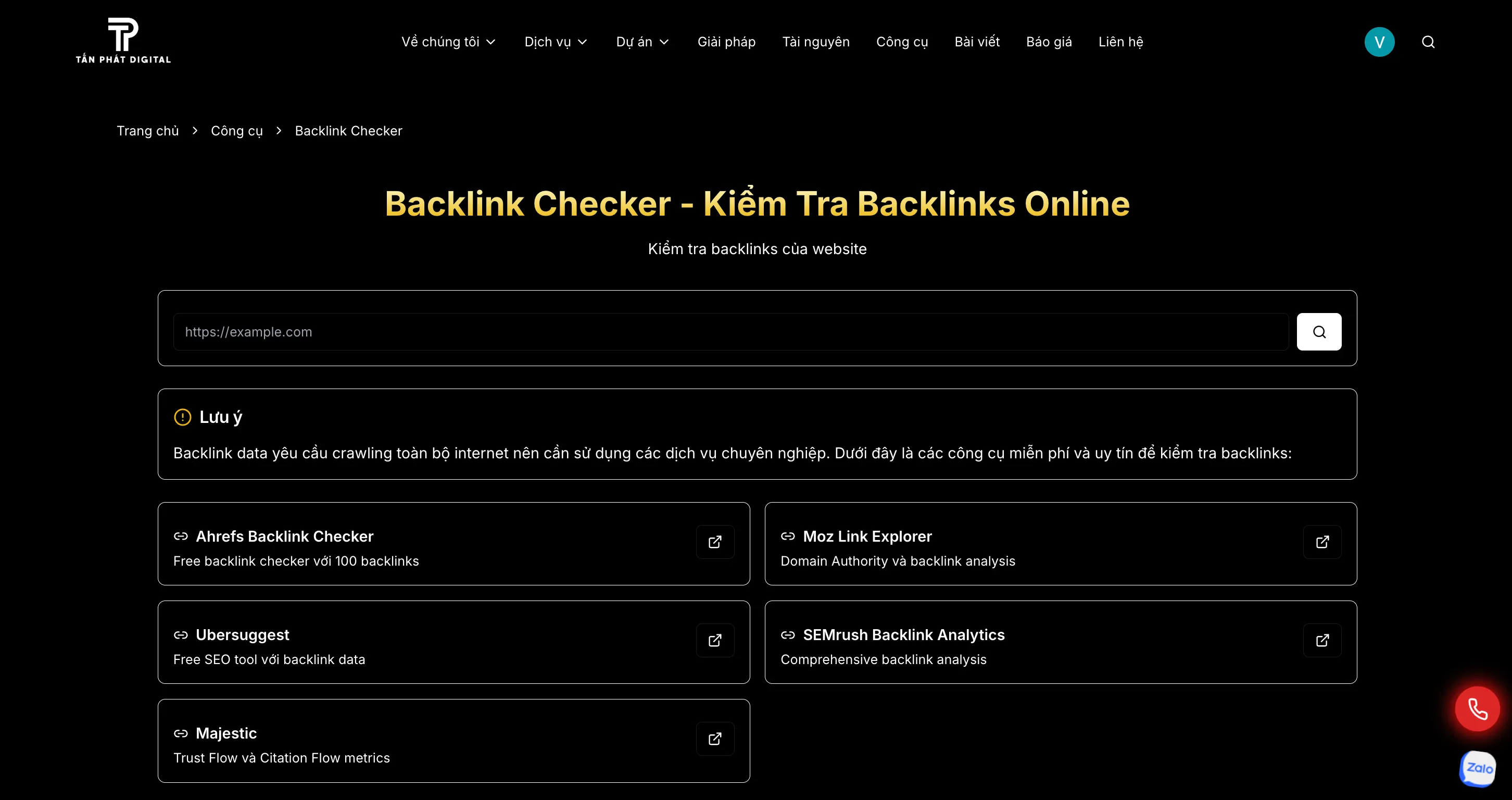

Công cụ hỗ trợ và Web3 Firewalls

Năm 2025-2026 chứng kiến sự bùng nổ của các công cụ an ninh mà Tấn Phát Digital khuyên dùng:

Kerberus Sentinel3: Tiện ích trình duyệt phát hiện và cảnh báo địa chỉ mạo danh thời gian thực.

Pocket Universe & Blockaid: Giả lập giao dịch trước khi bạn ký để cảnh báo các dấu hiệu bất thường.

Wallet Guard: Lớp bảo mật giúp ẩn các giao dịch bụi khỏi lịch sử hiển thị của ví.

Tương lai và sự chuyên nghiệp hóa tội phạm

Address poisoning đang tiến hóa mạnh mẽ theo mô hình "Scam-as-a-Service". Các bộ công cụ đầu độc (poisoning toolkits) được bán rộng rãi trên darknet, cho phép kẻ tấn công không cần giỏi kỹ thuật vẫn có thể vận hành các chiến dịch lừa đảo quy mô triệu đô.

Phân tích ROI của một chiến dịch điển hình:

Chi phí tạo 82.000 địa chỉ vanity: ~120.000 USD.

Chi phí gas gửi giao dịch bụi: ~50.000 USD.

Tổng lợi nhuận thu về: 3.000.000 USD.

Tỷ suất lợi nhuận (ROI): ~1.764%.

Câu hỏi thường gặp (FAQs)

1. Address poisoning thực chất là gì? Đây là một phương thức lừa đảo mà kẻ tấn công gửi các giao dịch nhỏ hoặc có giá trị bằng 0 đến ví của bạn từ một địa chỉ "mạo danh" có các ký tự đầu và cuối giống hệt địa chỉ ví bạn thường dùng. Mục tiêu là để bạn vô tình sao chép địa chỉ giả này từ lịch sử giao dịch trong tương lai.

2. Nó có khác gì với tấn công "Dusting" (bụi) không? Có sự khác biệt về mục đích. Dusting attack thường dùng để theo dõi hành vi hoặc phá vỡ quyền riêng tư của ví. Trong khi đó, address poisoning sử dụng các giao dịch "bụi" này để trực tiếp dẫn dụ bạn gửi nhầm tiền cho kẻ lừa đảo thông qua việc mạo danh địa chỉ.

3. Tại sao kẻ lừa đảo có thể tạo ra giao dịch "Gửi" (Sent) từ ví của tôi khi tôi không làm gì? Kẻ tấn công lợi dụng hàm transferFrom trong các hợp đồng thông minh của token (như USDT/USDC) để thực hiện giao dịch chuyển 0 đơn vị tài sản từ ví của bạn. Vì giá trị là 0, nó không yêu cầu quyền phê duyệt (allowance) nhưng vẫn được ghi lại trong lịch sử giao dịch như một lệnh "Gửi".

4. Nếu bị đầu độc địa chỉ, khóa bí mật (private key) của tôi có bị lộ không? Không. Address poisoning không xâm nhập vào kỹ thuật của ví hay đánh cắp cụm từ khôi phục của bạn. Nó chỉ là một dạng đánh lừa thị giác; tài sản của bạn vẫn an toàn trừ khi bạn chủ động gửi tiền đến địa chỉ giả mạo đó.

5. Tại sao kẻ tấn công lại dùng "Vanity Address"? Vanity address cho phép kẻ tấn công tùy chỉnh các ký tự cụ thể trong địa chỉ ví. Chúng tạo ra các địa chỉ có 4-6 ký tự đầu và cuối trùng khớp hoàn toàn với địa chỉ thật của bạn để đánh lừa thói quen kiểm tra lướt qua của người dùng.

6. Ví lạnh như Ledger hay Trezor có giúp ngăn chặn được vụ này không? Ví lạnh giúp bạn xác nhận địa chỉ trên một màn hình độc lập, giúp tăng khả năng phát hiện lỗi. Tuy nhiên, nếu bạn sao chép nhầm địa chỉ từ máy tính và không kiểm tra kỹ từng ký tự trên màn hình ví lạnh, bạn vẫn có thể ký duyệt giao dịch lừa đảo.

7. Những blockchain nào thường bị nhắm mục tiêu nhất? Các mạng lưới có chi phí giao dịch thấp như Tron, Polygon, Solana và Binance Smart Chain (BSC) là mục tiêu hàng đầu vì kẻ tấn công có thể gửi hàng triệu giao dịch "độc" với chi phí cực rẻ. Tuy nhiên, Ethereum cũng ghi nhận sự gia tăng mạnh sau các đợt nâng cấp giảm phí gas.

8. Tần suất của các cuộc tấn công này lớn đến mức nào? Nghiên cứu cho thấy có hơn 270 triệu nỗ lực đầu độc địa chỉ đã được thực hiện chỉ trên hai mạng Ethereum và BSC trong giai đoạn 2022-2024, nhắm vào hơn 17 triệu ví nạn nhân.

9. Vụ mất 71 triệu USD WBTC hồi tháng 5/2024 diễn ra như thế nào? Một cá voi đã vô tình sao chép địa chỉ mạo danh từ lịch sử và gửi 1.155 WBTC cho kẻ lừa đảo. Sau các nỗ lực đàm phán on-chain và áp lực từ các đơn vị an ninh, kẻ tấn công đã trả lại phần lớn số tiền sau khi giữ lại một phần lợi nhuận.

10. Tôi có thể thu hồi tiền nếu đã lỡ chuyển nhầm không? Rất khó. Giao dịch blockchain là bất biến và không thể đảo ngược. Cách duy nhất là thương thảo với kẻ tấn công thông qua tin nhắn on-chain hoặc nhờ sự can thiệp của các đơn vị an ninh chuyên nghiệp để truy vết và đóng băng tiền tại các sàn giao dịch.

11. Nó có gì khác với mã độc "Clipper Malware"? Address poisoning dựa trên việc bạn sao chép nhầm từ lịch sử. Còn Clipper Malware là mã độc nhiễm vào máy tính, tự động thay thế địa chỉ đúng trong bộ nhớ đệm (clipboard) bằng địa chỉ của kẻ trộm ngay khi bạn nhấn lệnh "Copy".

12. Ví MetaMask có cảnh báo gì về loại lừa đảo này không? MetaMask đã triển khai các cảnh báo đối với các giao dịch có giá trị bằng 0 và khuyến cáo người dùng sử dụng tính năng "Sổ địa chỉ" (Contacts) để lưu các ví tin cậy thay vì sao chép từ lịch sử.

13. "Giao dịch thử nghiệm" (Test transaction) có luôn an toàn không? Giao dịch thử nghiệm là thói quen tốt, nhưng kẻ tấn công thường dùng bot để gửi ngay một địa chỉ mạo danh vào ví bạn chỉ vài giây sau khi bạn gửi thử thành công. Nếu bạn quay lại lấy địa chỉ cho lệnh chuyển lớn mà không kiểm tra lại, bạn sẽ dính bẫy ngay lập tức.

14. Tại sao trong các vụ lừa đảo lớn, kẻ trộm thường đổi sang đồng DAI? Vì USDT được quản lý bởi công ty Tether, họ có quyền đóng băng tài sản trong các ví bị báo cáo lừa đảo. Ngược lại, DAI là đồng ổn định phi tập trung, không có thực thể nào có thể can thiệp hay đóng băng, giúp kẻ trộm tẩu tán tài sản an toàn hơn.

15. Công cụ nào tốt nhất hiện nay để phát hiện lừa đảo này? Tấn Phát Digital khuyên dùng các tiện ích như Kerberus Sentinel3, Pocket Universe hoặc Wallet Guard. Các công cụ này sẽ giả lập giao dịch và đưa ra cảnh báo đỏ nếu phát hiện bạn đang tương tác với một địa chỉ mạo danh hoặc đáng ngờ.

Address poisoning là minh chứng cho thấy sự an toàn trong thế giới blockchain không chỉ đến từ thuật toán mà còn từ sự tỉnh táo. Đội ngũ chuyên gia tại Tấn Phát Digital hy vọng báo cáo này đã cung cấp cái nhìn toàn diện để bạn tự tin bảo vệ tài sản của mình.

Hãy nhớ: Sự vội vàng là đồng minh lớn nhất của kẻ lừa đảo. Hãy dành thêm 10 giây để kiểm tra toàn bộ địa chỉ ví trước khi nhấn nút "Xác nhận". Tấn Phát Digital sẽ luôn đồng hành cùng bạn trong việc cập nhật các xu hướng an ninh mạng mới nhất.