Sự phát triển nhanh chóng của tài chính phi tập trung (DeFi) đã mang lại những đổi mới mang tính cách mạng trong cách thức vận hành của các thị trường tài chính, nhưng đồng thời cũng mở ra một kỷ nguyên mới cho các hoạt động gian lận tinh vi. Theo phân tích từ đội ngũ chuyên gia tại Tấn Phát Digital, Rug pull – hành vi các nhà phát triển dự án đột ngột rút toàn bộ vốn đầu tư và biến mất – đã trở thành một trong những mối đe dọa nghiêm trọng nhất đối với niềm tin của người dùng. Khác với các vụ hack bên ngoài, rug pull là một cuộc tấn công từ bên trong, nơi các lỗ hổng không phải là lỗi vô ý mà là những cơ chế được mã hóa có chủ đích ngay trong hợp đồng thông minh (smart contract) để chiếm đoạt tài sản.

Việc hiểu rõ các cơ chế kỹ thuật như liquidity drain (rút thanh khoản), mint unlimited token (đúc token không giới hạn) và các chiến thuật lẩn tránh tinh vi như Fragmented Rug Pull (FRP) là điều tối quan trọng đối với các nhà nghiên cứu bảo mật và các nhà đầu tư chuyên nghiệp trong việc nhận diện và phòng ngừa rủi ro.

Bản chất và Phân loại Rug Pull: Từ Sự Sụp đổ Đột ngột đến Sự Suy thoái Dần dần

Rug pull không tồn tại dưới một hình thái duy nhất mà được phân loại dựa trên tốc độ thực thi, tính hợp pháp và các cơ chế kỹ thuật được sử dụng. Hiểu rõ sự khác biệt giữa "Hard Rug Pull" và "Soft Rug Pull" là bước đầu tiên trong việc phân tích các vector tấn công.

Phân tích đặc tính giữa Hard Rug Pull và Soft Rug Pull

1. Hard Rug Pull: Sự lừa dối được lập trình sẵn

Cơ chế thực thi: Sử dụng các "cửa hậu" (backdoors) kỹ thuật như hàm Mint vô hạn, Liquidity Drain hoặc bẫy Honeypot.

Tốc độ diễn ra: Gần như tức thì, chỉ trong vòng vài phút đến vài giờ sau khi kích hoạt.

Tính hợp pháp: Thường được coi là hành vi bất hợp pháp rõ ràng và có thể bị truy tố hình sự về tội gian lận tài chính.

Khả năng phục hồi: Hoàn toàn không thể phục hồi, giá trị tài sản thường về 0 vĩnh viễn.

Dấu hiệu nhận biết: Mã nguồn hợp đồng chưa được kiểm toán bởi các đơn vị uy tín, thanh khoản không được khóa hoặc thời gian khóa quá ngắn.

2. Soft Rug Pull: Thao túng thị trường và sự rút lui thầm lặng

Cơ chế thực thi: Nhà phát triển âm thầm xả một lượng lớn token dự trữ hoặc đột ngột bỏ rơi lộ trình phát triển dự án.

Tốc độ diễn ra: Diễn ra dần dần, kéo dài trong nhiều tuần hoặc nhiều tháng theo kiểu "sụp đổ thầm lặng".

Tính hợp pháp: Nằm trong vùng xám pháp lý, rất khó để chứng minh ý định lừa đảo trước pháp luật.

Khả năng phục hồi: Rất thấp do niềm tin cộng đồng đã bị xói mòn nghiêm trọng.

Dấu hiệu nhận biết: Ví của đội ngũ phát triển hoặc các ví liên quan nắm giữ tỷ lệ token quá lớn so với tổng cung lưu hành.

Xem thêm: Rug Pull là gì?

Cơ chế Kỹ thuật của Bể Thanh khoản và Liquidity Drain

Phần lớn các dự án DeFi dựa trên mô hình Nhà tạo lập thị trường tự động (Automated Market Maker - AMM) để tạo điều kiện giao dịch. Đây cũng chính là nơi diễn ra các vụ liquidity drain – hình thức rug pull phổ biến nhất.

Nguyên lý AMM và Vai trò của LP Token

Khi một token mới được ra mắt, nhà phát triển tạo ra một bể thanh khoản trên các sàn giao dịch phi tập trung (DEX) như Uniswap bằng cách gửi một lượng token dự án cùng với một tài sản có giá trị (như ETH hoặc USDT). Tỷ giá được xác định bởi công thức tích không đổi: $x \cdot y = k$. Người cung cấp thanh khoản nhận được LP token, đại diện cho quyền sở hữu phần tài sản trong bể. Trong các kịch bản rug pull, nhà phát triển thường giữ quyền kiểm soát phần lớn LP token này để có thể rút vốn bất cứ lúc nào.

Các phương thức quản lý thanh khoản và mức độ an toàn

Trạng thái Không khóa (Unlocked):

Cơ chế: LP token nằm trực tiếp trong ví của nhà phát triển.

Mức độ an toàn: Rất thấp, nhà phát triển có thể rút cạn bể thanh khoản bất cứ lúc nào.

Tính linh hoạt: Cao nhất cho nhà phát triển.

Trạng thái Khóa (Time-lock):

Cơ chế: LP token được gửi vào một hợp đồng thông minh của bên thứ ba (như UNCX hoặc Team Finance).

Mức độ an toàn: Cao, phụ thuộc vào thời hạn khóa (thường lý tưởng là trên 1 năm).

Tính linh hoạt: Trung bình, có thể rút hoặc di chuyển thanh khoản sau khi hết hạn khóa.

Trạng thái Đốt (Burning):

Cơ chế: Gửi LP token vào một địa chỉ "chết" không thể truy cập (ví dụ địa chỉ 0x000...dead).

Mức độ an toàn: Tuyệt đối, không ai có thể rút tài sản ra khỏi bể.

Tính linh hoạt: Thấp, không thể nâng cấp hoặc di chuyển thanh khoản sang các phiên bản giao thức mới.

Giải phẫu các "Cửa hậu" (Backdoors) trong Smart Contract

Rug pull bằng hợp đồng thông minh thường cài đặt các hàm backdoor tinh vi cho phép nhà phát triển thao túng hệ thống mà không cần rút thanh khoản trực tiếp.

Mint Unlimited Token: Nhà phát triển giữ quyền đúc thêm hàng tỷ token mới từ hư vô, sau đó xả bán trực tiếp vào bể thanh khoản để đổi lấy ETH hoặc USDT, khiến giá token sụp đổ hoàn toàn.

Token Destruction: Cho phép nhà phát triển xóa bỏ token khỏi ví của bất kỳ người dùng nào mà không cần sự cho phép thông qua các hàm như

burnFrom.Honeypot: Một dạng bẫy khiến nhà đầu tư chỉ có thể mua nhưng không thể bán. Điều này thường được thực hiện qua việc lập danh sách đen (Blacklisting) hoặc cài đặt điều kiện bán không tưởng trong hàm chuyển khoản.

Thao túng Phí Giao dịch: Nhà phát triển đột ngột tăng phí bán lên 99% hoặc 100%, khiến toàn bộ giá trị lệnh bán của người dùng bị chuyển thẳng vào ví của kẻ lừa đảo dưới danh nghĩa "phí".

Thao túng thông qua Hợp đồng Proxy và Tính khả nâng cấp

Sự phức tạp của DeFi dẫn đến việc sử dụng hợp đồng Proxy để nâng cấp mã nguồn. Tuy nhiên, đây cũng là công cụ đắc lực cho các vụ rug pull có tính toán.

Các lỗ hổng phổ biến liên quan đến mô hình Proxy

Logic Swapping: Nhà phát triển thay đổi địa chỉ hợp đồng logic (implementation) sang một hợp đồng mới chứa mã độc sau khi đã xây dựng được lòng tin với cộng đồng.

Storage Collision (Xung đột lưu trữ): Kẻ tấn công ghi đè lên các biến quản trị quan trọng thông qua sự lệch vị trí bộ nhớ (slot), từ đó chiếm quyền kiểm soát toàn bộ Proxy.

Uninitialized Proxy (Proxy chưa khởi tạo): Kẻ tấn công gọi hàm

initialize()trước khi nhà phát triển kịp thực hiện, tự đặt mình làm admin của hợp đồng ngay sau khi triển khai.Function Clashing: Sử dụng các bộ chọn hàm (selector) trùng lặp để đánh lừa người dùng hoặc quản trị viên kích hoạt các lệnh nâng cấp độc hại một cách vô ý.

Xem thêm: Vì sao nhiều dự án Blockchain thất bại dù công nghệ tốt

Chiến thuật Lẩn tránh Nâng cao: Fragmented Rug Pull (FRP)

Với sự ra đời của các công cụ phát hiện tự động, kẻ tấn công đã phát triển chiến thuật Fragmented Rug Pull (FRP) để "ẩn mình". Thay vì thực hiện một lệnh rút vốn lớn duy nhất, kẻ tấn công chia nhỏ quá trình này thành hàng nghìn giao dịch nhỏ qua mạng lưới đa ví.

Mô hình FRP được đặc trưng bởi ba tham số:

N: Số lượng ví tham gia xả hàng.

K_a: Số lượng lệnh bán thực hiện bởi mỗi ví.

v: Tác động giá của từng lệnh, luôn đảm bảo

v < 0 (trong đó 0 là ngưỡng phát hiện của các công cụ quét).

Chiến thuật này thường kết hợp với việc làm mượt thời gian (Temporal Smoothing), kéo dài quá trình xả hàng trong nhiều ngày để mô phỏng hoạt động giao dịch bình thường, khiến các thuật toán phân tích tĩnh rất khó phát hiện.

Hệ thống Phát hiện và Quy trình Thẩm định cho Nhà đầu tư

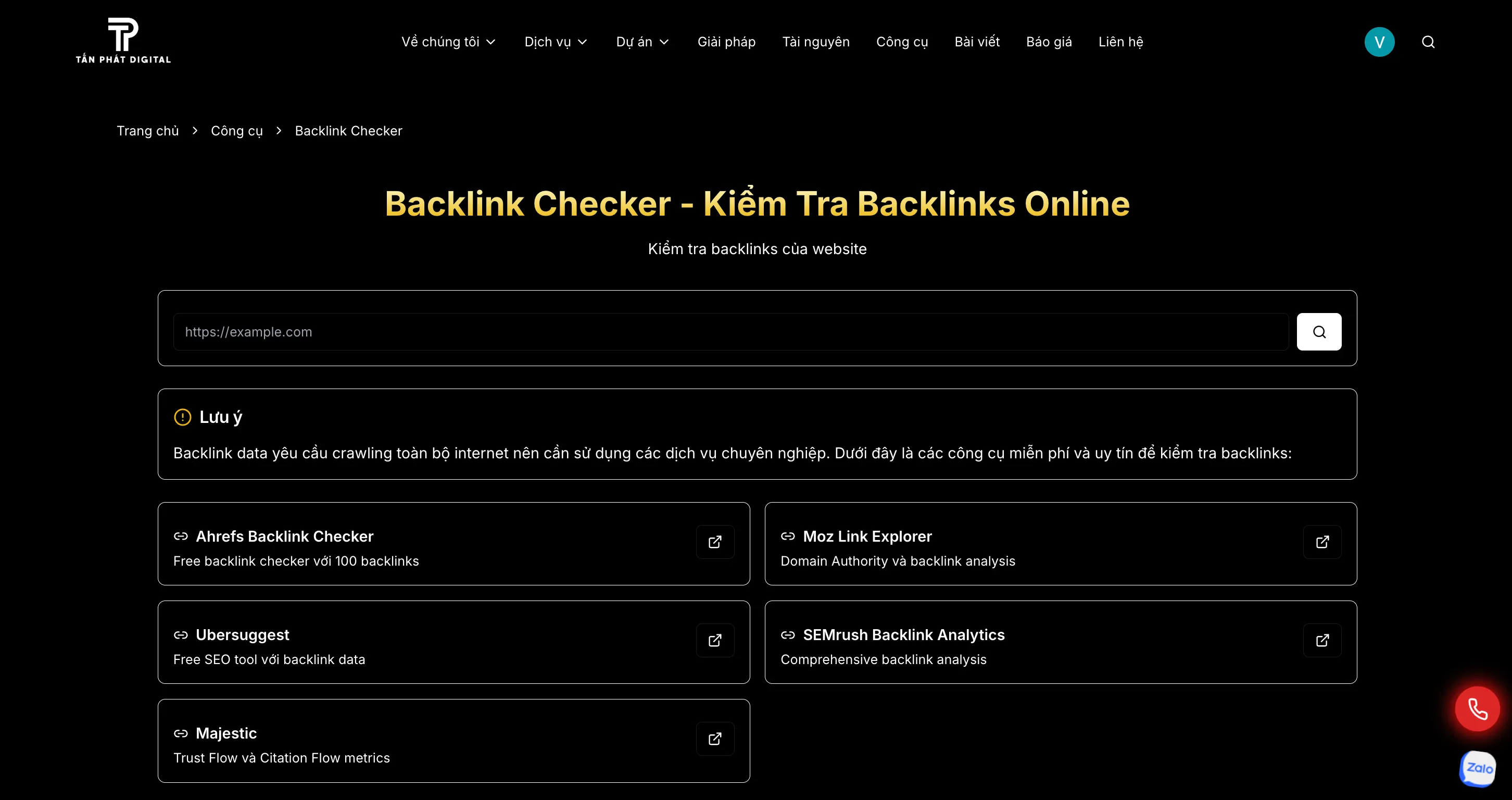

Tấn Phát Digital khuyến nghị nhà đầu tư luôn thực hiện quy trình thẩm định nghiêm ngặt trước khi tham gia bất kỳ dự án nào.

Các công cụ quét bảo mật tự động phổ biến

Token Sniffer: Chuyên quét mã nguồn để phát hiện các mẫu code phổ biến như Honeypot, Mint vô hạn hoặc kiểm tra quyền sở hữu. Độ tin cậy cao cho các dự án tiêu chuẩn.

Honeypot.is: Công cụ mô phỏng giao dịch thực tế để xác định xem một token có bị khóa chức năng bán hay không. Rất hiệu quả trong việc phát hiện bẫy honeypot tức thì.

GoPlus Security: Cung cấp API bảo mật chuyên sâu, giúp phát hiện các thay đổi về phí giao dịch, quyền admin và các backdoor phức tạp trong logic hợp đồng.

RugCheck.xyz: Đặc biệt hiệu quả cho hệ sinh thái Solana, giúp chấm điểm rủi ro dựa trên phân bổ người nắm giữ và trạng thái khóa thanh khoản.

Quy trình Thẩm định Chuyên nghiệp

Kiểm tra Hợp đồng: Ưu tiên mã nguồn đã xác minh trên Etherscan, có báo cáo kiểm toán từ các đơn vị uy tín (CertiK, PeckShield) và đã từ bỏ quyền sở hữu (Renounced Ownership).

Phân tích Thanh khoản: Kiểm tra bằng chứng khóa thanh khoản trên các nền tảng như UNCX với thời gian khóa tối thiểu từ 1-2 năm.

Phân tích Tokenomics: Tránh các dự án có sự tập trung quyền sở hữu quá cao (ví dụ: top 10 ví nắm giữ trên 50% tổng cung).

Đánh giá Đội ngũ: Kiểm tra danh tính công khai (doxxed) của đội ngũ phát triển trên các mạng xã hội chuyên nghiệp để đảm bảo tính minh bạch.

Câu hỏi thường gặp (FAQ) về Rug Pull

Dưới đây là tổng hợp 15 câu hỏi phổ biến nhất giúp nhà đầu tư nhận diện và phòng tránh rủi ro rug pull:

Rug Pull thực sự là gì? Đó là một loại lừa đảo đầu tư tiền điện tử, nơi các nhà phát triển dự án đột ngột từ bỏ dự án và rút toàn bộ vốn của nhà đầu tư, khiến token trở nên vô giá trị.

Sự khác biệt lớn nhất giữa Hard Rug và Soft Rug là gì? Hard Rug là hành vi lừa đảo kỹ thuật có chủ đích ngay từ đầu (như cài backdoor), diễn ra rất nhanh và thường là bất hợp pháp. Soft Rug mang tính phi đạo đức hơn là phạm pháp rõ ràng, như việc đội ngũ từ từ xả token nắm giữ hoặc bỏ mặc dự án.

Làm thế nào để kiểm tra thanh khoản dự án đã được khóa chưa? Bạn có thể tìm kiếm địa chỉ hợp đồng trên Etherscan/BscScan, kiểm tra tab "Holders" để xem có các ví dịch vụ khóa như UNCX, Team Finance hoặc địa chỉ đốt hay không.

Đốt thanh khoản (LP Burn) có an toàn hơn khóa thanh khoản không? Về mặt lý thuyết là có, vì LP tokens gửi đến "ví chết" sẽ không bao giờ được rút ra. Tuy nhiên, việc đốt khiến dự án không thể di chuyển thanh khoản sang các phiên bản giao thức mới trong tương lai.

Honeypot hoạt động như thế nào? Honeypot là một hợp đồng thông minh cho phép bạn mua nhưng chặn quyền bán thông qua các mã độc thực hiện kiểm tra danh sách đen hoặc thay đổi phí giao dịch lên mức 100%.

Dự án ẩn danh (Anonymous) có phải luôn là lừa đảo? Không hẳn, nhưng đó là một "lá cờ đỏ" lớn. Việc nhà phát triển ẩn danh khiến việc truy cứu trách nhiệm pháp lý khi xảy ra Rug Pull trở nên cực kỳ khó khăn.

Fragmented Rug Pull (FRP) là gì? Đây là kỹ thuật rút thanh khoản tinh vi, chia nhỏ việc xả hàng thành hàng nghìn giao dịch li ti qua nhiều ví khác nhau để lẩn tránh các công cụ cảnh báo tự động.

Tôi nên dùng công cụ nào để quét nhanh mã độc token? Token Sniffer, GoPlus Security và Honeypot.is là bộ ba công cụ phổ biến giúp quét các lỗi phổ biến như đúc thêm token vô hạn hoặc chặn quyền bán.

Hàm "Mint" vô hạn nguy hiểm như thế nào? Nó cho phép admin tạo ra một lượng token khổng lồ từ hư vô bất cứ lúc nào, sau đó dùng lượng token này xả vào bể thanh khoản để chiếm đoạt tài sản cơ sở của nhà đầu tư.

Rủi ro của hợp đồng Proxy là gì? Hợp đồng Proxy cho phép thay đổi logic bên dưới mà không đổi địa chỉ ví. Kẻ lừa đảo có thể thay một hợp đồng "sạch" bằng một hợp đồng "độc" ngay sau khi nhà đầu tư đã nạp tiền.

Làm thế nào để truy vết kẻ lừa đảo sau vụ Rug Pull? Các chuyên gia sử dụng kỹ thuật "Cluster Analysis" (phân tích cụm) để nhóm các ví liên quan và truy vết dòng tiền qua các "bước nhảy" (hops) để tìm điểm rút tiền cuối cùng trên các sàn CEX.

Tôi nên làm gì nếu dự án mình đầu tư bị Rug Pull? Hãy ngừng nạp thêm tiền, thu thập bằng chứng giao dịch, cảnh báo cộng đồng và gửi báo cáo đến các cơ quan chức năng hoặc đơn vị an ninh mạng.

Báo cáo kiểm toán (Audit) có đảm bảo dự án an toàn 100%? Không. Kiểm toán chỉ xác nhận mã nguồn tại một thời điểm nhất định. Kẻ lừa đảo vẫn có thể Rug Pull thông qua các cơ chế quản trị hoặc nâng cấp hợp đồng sau kiểm toán.

Tại sao Rug Pull hay xảy ra trên sàn DEX? Vì các sàn giao dịch phi tập trung (DEX) như Uniswap cho phép bất kỳ ai cũng có thể niêm yết token mà không cần quy trình xác minh (KYC) hay kiểm duyệt khắt khe.

"Slow Rug" là gì? Đó là quá trình dự án chết dần dần do đội ngũ âm thầm rút thanh khoản qua thời gian dài để không gây chú ý, thường đi kèm với việc bỏ mặc cập nhật và lộ trình phát triển.

Rug pull bằng hợp đồng thông minh là một thách thức không ngừng đối với sự phát triển của thị trường tiền điện tử. Tuy nhiên, thông qua việc giáo dục cộng đồng và áp dụng các công cụ phân tích tiên tiến, chúng ta có thể xây dựng một hệ sinh thái an toàn hơn. Tấn Phát Digital tin rằng niềm tin trong DeFi không nên chỉ dựa vào lời hứa, mà phải dựa trên khả năng xác minh mã nguồn và sự minh bạch tuyệt đối của dữ liệu trên chuỗi.