Sự bùng nổ của tài chính phi tập trung (DeFi) và nền kinh tế Web3 đã mang lại quyền tự chủ tài chính chưa từng có cho người dùng cá nhân và tổ chức. Tuy nhiên, đi kèm với quyền lực đó là trách nhiệm bảo mật nặng nề. Trong bối cảnh các cuộc tấn công mạng ngày càng trở nên tinh vi, "Blind Signing" (Ký mù) đã nổi lên như một trong những lỗ hổng bảo mật "chết người" nhất, có khả năng vô hiệu hóa cả những lớp phòng thủ kiên cố như ví phần cứng. Báo cáo này từ Tấn Phát Digital cung cấp một cái nhìn sâu sắc, đa chiều về bản chất kỹ thuật, các kịch bản tấn công thực tế và lộ trình hướng tới một kỷ nguyên giao dịch minh bạch hơn thông qua các tiêu chuẩn mới.

Bản chất Kỹ thuật và Cơ chế của Blind Signing

Trong kiến trúc của Ethereum và các mạng lưới tương thích với Máy ảo Ethereum (EVM), mọi tương tác làm thay đổi trạng thái blockchain đều yêu cầu một chữ ký số được tạo ra từ khóa bí mật (private key) của người dùng. Quá trình này về lý thuyết là an toàn tuyệt đối nhờ vào mật mã học đường cong Elliptic (ECDSA). Tuy nhiên, lỗ hổng không nằm ở thuật toán mã hóa mà nằm ở lớp hiển thị dữ liệu cho người dùng.

Khoảng cách giữa Calldata và Nhận thức con người

Blind Signing xảy ra khi người dùng được yêu cầu ký một thông điệp hoặc giao dịch mà nội dung của nó không được giải mã thành ngôn ngữ con người có thể hiểu được trên thiết bị ký. Thay vì hiển thị "Gửi 100 USDT đến ví A", ví chỉ hiển thị một chuỗi mã hex (thập lục phân) hoặc binary vô nghĩa, thường được gọi là dữ liệu thô (raw data).

Sự nguy hiểm của "Tờ séc trắng" kỹ thuật số

Việc ký mù thường được các chuyên gia bảo mật ví như việc ký vào một tờ séc trắng. Khi người dùng nhấn nút xác nhận trên ví Ledger hoặc Trezor mà không biết nội dung thực sự, họ đang cấp quyền thực thi cho một đoạn mã mà họ không thể kiểm chứng. Các rủi ro chính bao gồm:

Dữ liệu không đọc được: Ví chỉ hiển thị mã băm hoặc chuỗi hex dài thay vì thông tin giao dịch cụ thể. Hậu quả là người dùng có thể vô tình gửi tiền đến địa chỉ sai hoặc sai số lượng.

Phê duyệt vô hạn (Unlimited Approval): Lệnh

approveđược thiết lập với giá trịuint256.max, cho phép dApp rút tiền bất cứ lúc nào. Hacker có thể lợi dụng điều này để rút sạch token trong ví ngay cả khi người dùng đã ngắt kết nối dApp.Vô hiệu hóa ví lạnh: Người dùng tin rằng ví cứng là an toàn tuyệt đối, nhưng thiết bị thực tế chỉ thực thi đúng lệnh đã ký. Điều này dẫn đến mất tài sản ngay cả khi khóa bí mật vẫn nằm an toàn trong thiết bị vật lý.

Thay đổi quyền sở hữu: Hacker có thể chèn lệnh chuyển quyền sở hữu (

transferOwnership) của các hợp đồng quản trị hoặc ví multi-sig, dẫn đến mất quyền kiểm soát toàn bộ giao thức hoặc quỹ đầu tư.

Xem thêm: Ví bị hack có lấy lại được tiền không?

Sự Tiến hóa của các Tiêu chuẩn Ký: EIP-712 và ERC-7730

Để khắc phục tình trạng ký mù, cộng đồng Ethereum đã phát triển các tiêu chuẩn nhằm cấu trúc hóa dữ liệu ký, cho phép ví hiển thị thông tin rõ ràng hơn.

EIP-712: Tiêu chuẩn ký dữ liệu có cấu trúc

EIP-712 xác định một lược đồ chung để các ví hiển thị dữ liệu theo định dạng "typed, structured and human-readable". Trước EIP-712, các ví thường sử dụng EIP-191, hiển thị thông điệp dưới dạng chuỗi hex không thể đọc được. EIP-712 giới thiệu khái niệm "Domain Separator" để ngăn chặn các cuộc tấn công phát lại giữa các dApp khác nhau và các chuỗi khác nhau.

ERC-7730: Clear Signing cho hợp đồng thông minh

Trong khi EIP-712 tập trung vào các thông điệp off-chain, ERC-7730 là một tiêu chuẩn mới hơn nhằm giải quyết vấn đề ký mù cho các giao dịch on-chain (calldata). ERC-7730 định nghĩa một định dạng tệp JSON mô tả cách định dạng calldata để ví có thể hiển thị chúng cho người dùng. Các thành phần chính của ERC-7730 bao gồm:

Context (Ngữ cảnh): Đóng vai trò liên kết địa chỉ hợp đồng, mã chuỗi (chain ID) và ABI của hợp đồng để ví nhận diện chính xác đối tượng tương tác.

Metadata (Siêu dữ liệu): Chứa thông tin về chủ sở hữu hợp đồng, các hằng số và mô tả chức năng, giúp tăng độ tin cậy và minh bạch.

Display (Hiển thị): Định nghĩa cách các tham số thô (ví dụ:

uint256) được chuyển đổi thành định dạng đọc được như ngày tháng hoặc ticker token (ví dụ: hiển thị "1.5 ETH" thay vì chuỗi số dài vô nghĩa).

Phân tích các Thảm họa Bảo mật do Blind Signing

Năm 2024 và đầu năm 2025 đã chứng kiến những vụ tấn công lịch sử, nơi ký mù là yếu tố then chốt cho phép hacker chiếm đoạt tài sản quy mô lớn.

Vụ hack Bybit (Tháng 2, 2025): 1.46 tỷ USD bị đánh cắp

Vào ngày 21 tháng 2 năm 2025, sàn giao dịch Bybit đã trở thành nạn nhân của vụ trộm tiền mã hóa lớn nhất lịch sử, với khoảng 1.5 tỷ USD giá trị Ethereum (ETH) bị siphoned khỏi ví lạnh. Cuộc tấn công được quy kết cho Lazarus Group, một tổ chức hacker liên quan đến Bắc Triều Tiên.

Kẻ tấn công đã thực hiện một cuộc tấn công chuỗi cung ứng tinh vi nhắm vào giao diện người dùng của nền tảng Safe{Wallet} (trước đây là Gnosis Safe). Khi người ký tiến hành ký một lệnh chuyển tiền định kỳ, giao diện trên máy tính hiển thị các thông số hoàn toàn hợp lệ. Tuy nhiên, mã độc đã thay đổi calldata thực tế được gửi đến ví phần cứng. Do tính năng ký mù được bật và người ký không kiểm tra lại địa chỉ trên màn hình thiết bị vật lý, họ đã vô tình ký một lệnh chuyển quyền sở hữu ví đa chữ ký cho hacker.

Vụ hack Radiant Capital (Tháng 10, 2024): Mã độc Inletdrift

Radiant Capital đã chịu tổn thất hơn 50 triệu USD trong một kịch bản tương tự. Hacker phát tán mã độc "Inletdrift" qua Telegram, lừa các nhà phát triển tải về một tệp PDF chứa backdoor. Mã độc này đã thay thế các giao dịch lành tính bằng các giao dịch độc hại ngay tại thời điểm ký. Dù giao dịch đã được mô phỏng trên nền tảng Tenderly và cho kết quả an toàn, lỗ hổng ký mù trên thiết bị phần cứng đã khiến người ký không thể nhận ra chữ ký thực sự dành cho một lệnh nâng cấp hợp đồng độc hại.

Vụ hack WazirX (Tháng 7, 2024): Sự sụp đổ của Multi-sig

WazirX đã mất 230 triệu USD do một sự cố đa chữ ký 4-trong-6. Hacker đã lừa các người ký phê duyệt một hợp đồng proxy độc hại. Việc sử dụng ví Ledger với tính năng ký mù được bật đã cho phép hacker có được các chữ ký hợp lệ để chiếm quyền kiểm soát hoàn toàn ví nóng của sàn.

Tổng kết các vụ tấn công tiêu biểu:

Bybit (02/2025): Thiệt hại 1.46 tỷ USD. Cơ chế chính là thao túng giao diện Safe{Wallet} kết hợp với Blind Signing trên ví cứng.

WazirX (07/2024): Thiệt hại 230 triệu USD. Cơ chế chính là Phishing người ký multi-sig và thao túng hợp đồng proxy.

Radiant Capital (10/2024): Thiệt hại 50 triệu USD. Cơ chế chính là sử dụng Malware Inletdrift để thay đổi calldata ngay trước khi ký.

Xem thêm: Ví crypto bị hack thường bắt nguồn từ đâu?

Chiến lược Bảo vệ Tài sản cho Người dùng Cá nhân

Theo nghiên cứu từ Tấn Phát Digital, người dùng cá nhân cần thực hiện chiến lược phòng thủ chiều sâu để đối phó với các kịch bản lừa đảo tinh vi.

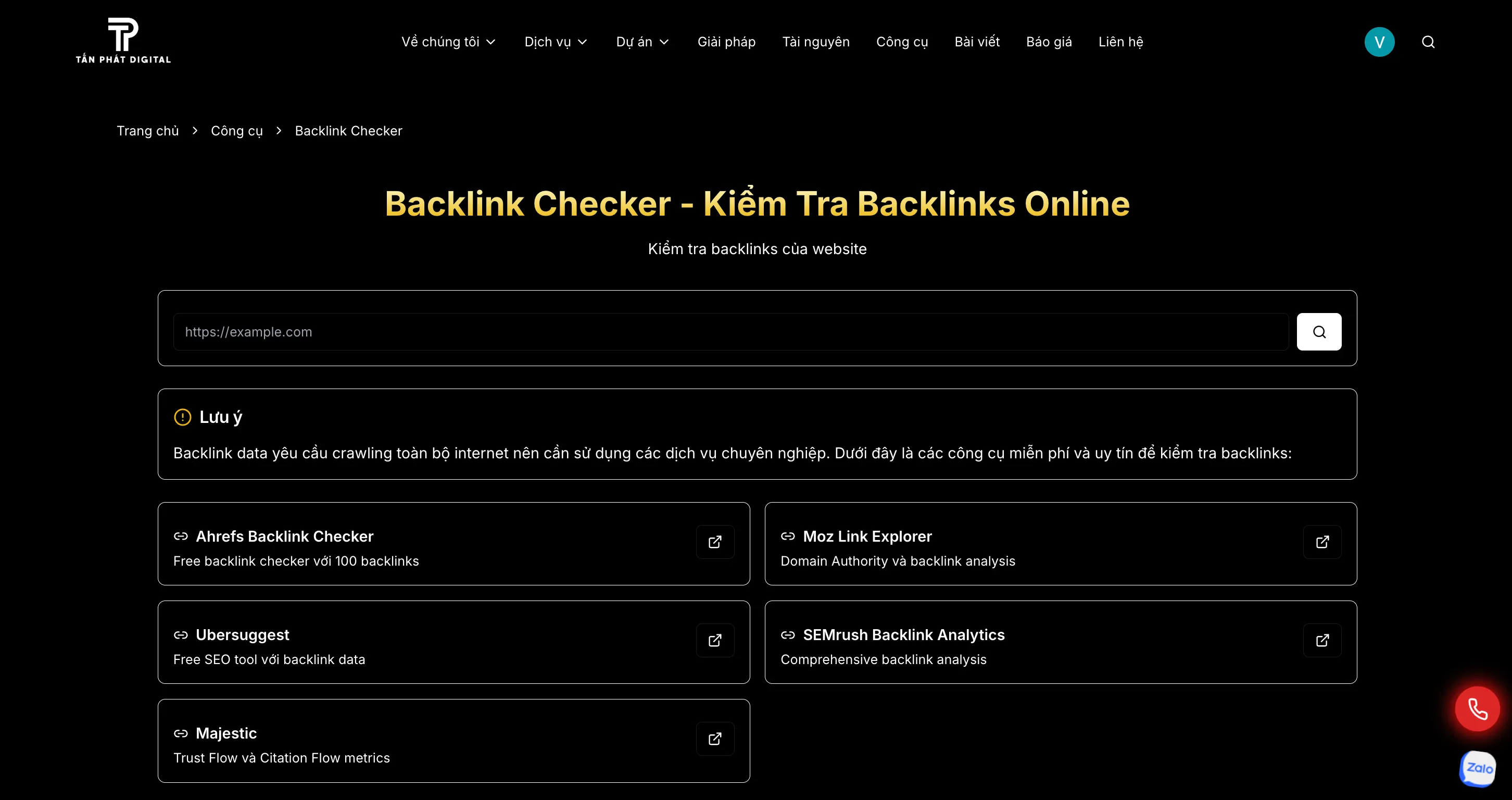

1. Hardening Ví MetaMask (Cấu hình năm 2026)

Bật Cảnh báo Bảo mật (Security Alerts): Vào

Settings > Experimentalvà bậtEnable security alerts. Hệ thống sẽ hiển thị cảnh báo đỏ nếu giao dịch nhắm đến một hợp đồng lừa đảo đã bị đánh dấu.Kiểm soát Hạn mức Chi tiêu (Spending Caps): Chỉ phê duyệt số lượng token cần thiết cho giao dịch hiện tại thay vì để mặc định "vô hạn" (Unlimited).

Xác minh EIP-712: Nếu thấy thông báo "This signature request can't be verified", hãy dừng lại ngay lập tức vì dữ liệu không tuân thủ tiêu chuẩn minh bạch.

2. Quản lý Ký mù trên Ví Phần cứng

Vô hiệu hóa Blind Signing khi không dùng: Trên thiết bị Ledger, vào ứng dụng Ethereum, chọn

Settingsvà đảm bảoBlind Signingở trạng tháiNOT ALLOWED. Chỉ bật khi thực sự cần thiết và tắt ngay sau đó.Sử dụng Clear Signing dApps: Ưu tiên tương tác với các ứng dụng hỗ trợ Clear Signing để thông tin giao dịch hiển thị rõ ràng trên màn hình thiết bị vật lý.

3. Quy trình Vệ sinh Bảo mật Định kỳ

Sử dụng Ví Rác (Burner Wallets): Dùng ví riêng chứa ít tiền để tương tác với các dự án mới hoặc tham gia Airdrop.

Thu hồi Quyền (Revoke Permissions): Sử dụng các công cụ như Revoke.cash để thường xuyên kiểm tra và hủy bỏ các quyền phê duyệt token không còn sử dụng.

Cảnh giác với Phishing 2FA: Tuyệt đối không cung cấp mã 2FA hoặc cụm từ khôi phục qua email. MetaMask sẽ không bao giờ liên hệ trực tiếp yêu cầu những thông tin này.

Giải pháp Công nghệ và Tương lai của Giao dịch An toàn

Tấn Phát Digital nhận định sự dịch chuyển từ Blind Signing sang Clear Signing là yếu tố sống còn của ngành Web3. Các giải pháp như Transaction Verification (VTX) đang được triển khai để tạo ra các bản xem trước giao dịch không thể bị giả mạo. Bên cạnh đó, các ví thế hệ mới đang tích hợp trí tuệ nhân tạo (AI) để phân tích hành vi và dự đoán thay đổi số dư, giúp người dùng tránh được trạng thái "quá tải nhận thức".

Khuyến nghị cho các Tổ chức:

Bổ sung lớp Co-signing để yêu cầu một thực thể bảo mật độc lập xác thực giao dịch.

Thực thi Clear Signing bắt buộc thông qua việc cung cấp tệp ERC-7730.

Sử dụng thiết bị chuyên dụng (Air-gapped) để ký các giao dịch có giá trị lớn.

10 Câu hỏi thường gặp (FAQ) về Blind Signing

1. Tại sao Blind Signing lại được so sánh với "ký séc trắng"? Vì khi ký mù, bạn không thể đọc được nội dung thực sự của giao dịch trên màn hình thiết bị ký. Bạn chỉ thấy một chuỗi mã vô nghĩa, đồng nghĩa với việc bạn đang cấp quyền cho hợp đồng thực thi bất kỳ lệnh nào, bao gồm cả việc rút sạch tài sản mà không hề hay biết.

2. Tôi dùng ví cứng Ledger, liệu tôi có an toàn 100% khỏi Blind Signing không? Không. Ví cứng chỉ an toàn khi bạn kiểm tra và đối chiếu thông tin trên màn hình thiết bị vật lý. Nếu bạn bật tính năng "Enable Blind Signing" và xác nhận một giao dịch độc hại, ví cứng vẫn sẽ thực thi lệnh đó vì nó tin rằng bạn đã phê duyệt.

3. Làm thế nào để bật cảnh báo lừa đảo trên ví MetaMask? Bạn truy cập vào phần Settings (Cài đặt) > Experimental (Thử nghiệm) và gạt nút bật Enable security alerts. Tính năng này giúp mô phỏng giao dịch và hiển thị cảnh báo đỏ nếu phát hiện dấu hiệu rút tiền bất thường.

4. Hạn mức chi tiêu (Spending Cap) nên được đặt như thế nào là an toàn? Thay vì chọn "Max" hoặc sử dụng giá trị mặc định của dApp, bạn chỉ nên nhập chính xác số lượng token bạn cần cho giao dịch đó (ví dụ: chỉ phê duyệt 100 USDT nếu bạn chỉ định swap 100 USDT). Điều này ngăn hacker rút thêm tiền trong tương lai nếu dApp đó bị hack.

5. EIP-712 là gì và nó giúp ích gì cho tôi? EIP-712 là tiêu chuẩn hiển thị dữ liệu có cấu trúc. Thay vì các chuỗi hex khó hiểu, nó cho phép ví hiển thị thông tin như "Người nhận", "Số lượng", "Hạn chót" bằng ngôn ngữ con người có thể đọc được, giúp bạn xác minh trước khi ký.

6. Bài học lớn nhất từ vụ hack Bybit (2025) là gì? Bài học là ngay cả hệ thống đa chữ ký (multi-sig) và ví lạnh cũng có thể bị đánh bại nếu giao diện người dùng (UI) bị thao túng. Hacker đã thay đổi dữ liệu ngầm trong khi hiển thị thông tin giả mạo trên web, lừa các nhà lãnh đạo ký mù các lệnh chuyển quyền sở hữu.

7. Tôi nên làm gì nếu lỡ ký một giao dịch mà tôi nghi ngờ là lừa đảo? Ngay lập tức truy cập vào Revoke.cash hoặc mục Spending Caps trong MetaMask Portfolio để hủy bỏ (revoke) mọi quyền phê duyệt token cho địa chỉ đó. Nếu cần thiết, hãy chuyển tài sản sang một ví mới hoàn toàn.

8. ERC-7730 khác EIP-712 ở điểm nào? EIP-712 chủ yếu dành cho các thông điệp ký off-chain (như lệnh Permit). Trong khi đó, ERC-7730 là tiêu chuẩn mới hỗ trợ hiển thị minh bạch cho các giao dịch on-chain (calldata), giúp người dùng đọc được nội dung thực thi của các hợp đồng thông minh phức tạp.

9. Tại sao tính năng Blind Signing đôi khi lại tự động bị tắt trên ví Ledger? Ledger sẽ tự động đặt lại Blind Signing về trạng thái "NOT ALLOWED" sau mỗi lần cập nhật phần mềm (firmware) hoặc cập nhật ứng dụng Ethereum để đảm bảo an toàn tối đa cho người dùng. Bạn phải bật lại thủ công nếu thực sự cần thiết.

10. Có cách nào để xem trước kết quả giao dịch trước khi thực sự ký không? Có, bạn có thể sử dụng các tiện ích mở rộng như Wallet Guard, Pocket Universe hoặc ví Rabby. Các công cụ này sẽ mô phỏng giao dịch và cho bạn thấy số dư của bạn sẽ thay đổi như thế nào sau khi ký.

Blind Signing là một rủi ro không thể chấp nhận được trong kỷ nguyên DeFi hiện đại. Tấn Phát Digital hy vọng báo cáo này đã cung cấp đầy đủ kiến thức để bạn tự bảo vệ tài sản của mình. Hãy luôn nhớ: "Nếu bạn không thể đọc nó trên màn hình ví, đừng bao giờ ký nó." Sự an toàn của bạn nằm ở chính hành động xác nhận cuối cùng của bạn.