Sự trỗi dậy của nền kinh tế dựa trên mã nguồn và ảo giác về sự an toàn

Trong bối cảnh nền kinh tế phi tập trung đang mở rộng với tốc độ chưa từng thấy, smart contract đã trở thành xương sống cho các giao dịch tài chính trị giá hàng tỷ đô la mà không cần sự can thiệp của con người. Tuy nhiên, bản chất của mã nguồn là công khai và bất biến trên blockchain đã tạo ra một môi trường đầy rẫy rủi ro, nơi một lỗi logic nhỏ nhất cũng có thể dẫn đến tổn thất tài chính không thể cứu vãn. Tại Tấn Phát Digital, chúng tôi quan sát thấy rằng việc kiểm toán smart contract xuất hiện như một giải pháp thiết yếu để giảm thiểu rủi ro, nhưng sự phụ thuộc quá mức vào các báo cáo này đã tạo ra một cảm giác an toàn giả tạo (false sense of security) trong cộng đồng nhà đầu tư và cả các nhà phát triển. Việc hiểu đúng rằng kiểm toán chỉ cung cấp một mức độ an ninh xác suất chứ không phải là sự đảm bảo tuyệt đối là bước đầu tiên để xây dựng một chiến lược phòng thủ chiều sâu thực sự hiệu quả.

Kiểm toán smart contract về bản chất là một quá trình đánh giá kỹ thuật do các chuyên gia bảo mật bên thứ ba thực hiện nhằm phát hiện các lỗi lập trình, lỗ hổng logic và các sai sót trong thiết kế kiến trúc trước khi mã nguồn được triển khai trên mạng chính. Tuy nhiên, một quan niệm sai lầm phổ biến là coi báo cáo kiểm toán như một "con dấu chứng nhận" rằng dự án hoàn toàn không thể bị tấn công. Thực tế, kiểm toán chỉ phản ánh tình trạng của mã nguồn tại một thời điểm nhất định và dựa trên một phạm vi (scope) được xác định trước. Sự phát triển không ngừng của các kỹ thuật tấn công, sự xuất hiện của trí tuệ nhân tạo trong việc tìm kiếm lỗ hổng và các thay đổi sau kiểm toán đã khiến cho giá trị bảo vệ của một cuộc kiểm toán đơn lẻ giảm dần theo thời gian.

Giới hạn kỹ thuật và phương pháp luận trong kiểm toán truyền thống

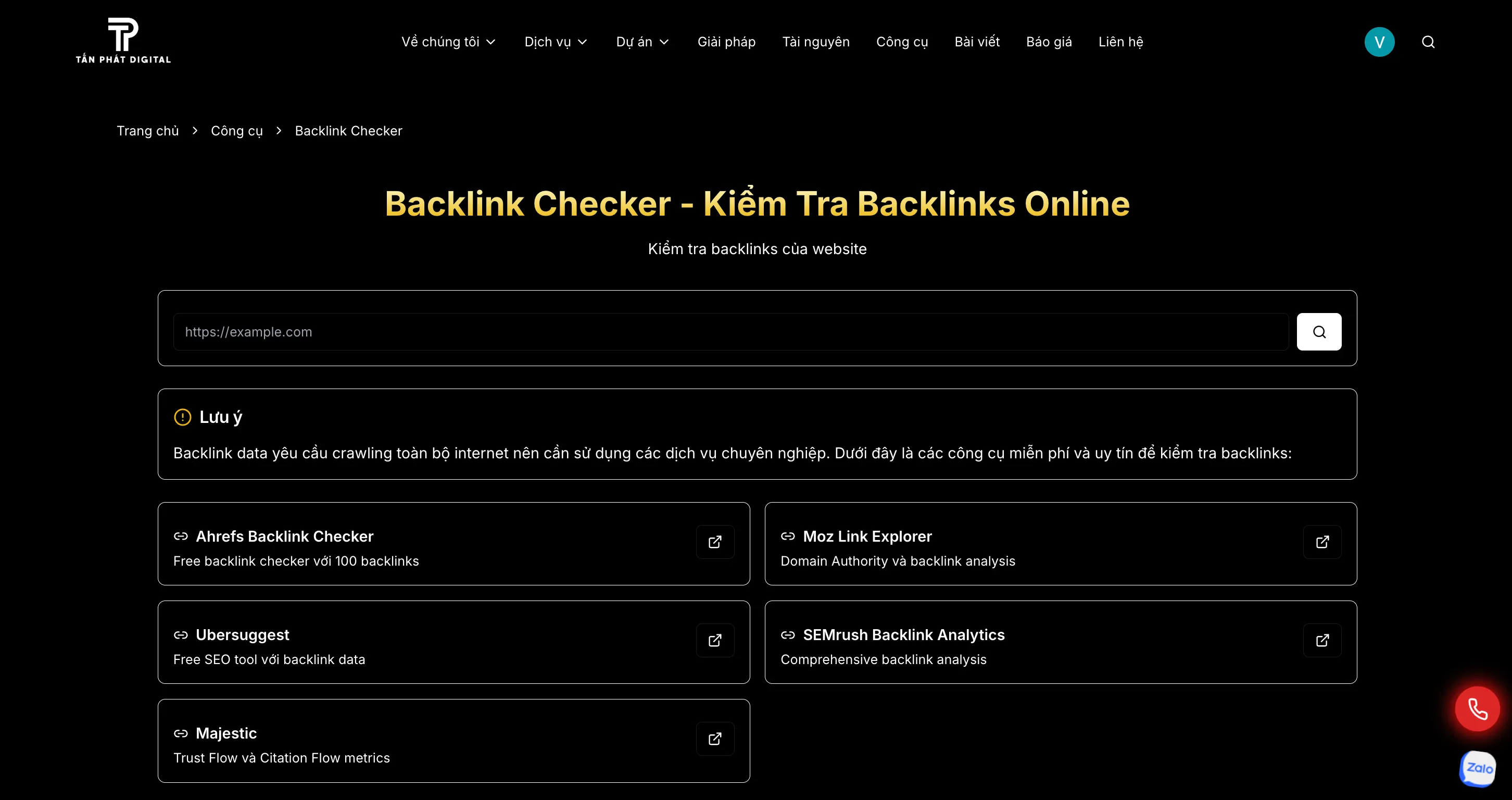

Hầu hết các cuộc kiểm toán hiện nay sử dụng sự kết hợp giữa các công cụ tự động và đánh giá thủ công của con người. Các công cụ phân tích tĩnh như Slither hay Mythril rất hữu ích trong việc quét qua hàng ngàn dòng code để phát hiện các lỗi phổ biến như reentrancy hoặc integer overflow, nhưng chúng thường tạo ra một lượng lớn kết quả dương tính giả và hoàn toàn có thể bỏ lỡ các lỗi logic kinh tế phức tạp. Phân tích động và kiểm tra bất biến (invariant testing) thông qua fuzzing có thể giúp khám phá các trạng thái biên của hệ thống, nhưng hiệu quả của chúng phụ thuộc hoàn toàn vào việc các auditor có thể định nghĩa chính xác các thuộc tính an toàn của giao thức hay không.

Sự phức tạp của các giao thức DeFi hiện đại, với sự tương tác giữa nhiều hợp đồng và các logic tài chính chồng chéo, thường vượt quá khả năng bao phủ của các công cụ tự động. Các lỗi logic tinh vi đòi hỏi sự can thiệp sâu sắc của các chuyên gia có kinh nghiệm. Dưới đây là phân tích chi tiết về các phương pháp đánh giá hiện nay:

Phân tích tĩnh (Static Analysis):

Phạm vi bao phủ: Rộng (Quét toàn bộ mã nguồn).

Khả năng phát hiện lỗi logic: Thấp (Chủ yếu tìm các lỗi cú pháp và mẫu lỗ hổng đã biết).

Chi phí tương đối: Thấp.

Mức độ tin cậy (2026): Mức cơ bản, chỉ là bước khởi đầu.

Đánh giá thủ công (Manual Review):

Phạm vi bao phủ: Tập trung vào các logic cốt lõi.

Khả năng phát hiện lỗi logic: Cao (Phụ thuộc hoàn toàn vào trình độ và kinh nghiệm của auditor).

Chi phí tương đối: Trung bình đến Cao.

Mức độ tin cậy (2026): Rất cao nhưng vẫn tồn tại rủi ro do sai sót của con người.

Kiểm tra bất biến (Invariant Testing):

Phạm vi bao phủ: Theo các kịch bản định trước.

Khả năng phát hiện lỗi logic: Trung bình (Rất hiệu quả cho các biên toán học và tài chính).

Chi phí tương đối: Trung bình.

Mức độ tin cậy (2026): Đang trở thành tiêu chuẩn tăng cường cho các dự án DeFi.

Kiểm chứng hình thức (Formal Verification):

Phạm vi bao phủ: Hẹp (Thường chỉ áp dụng cho các module cực kỳ quan trọng).

Khả năng phát hiện lỗi logic: Rất cao (Sử dụng chứng minh toán học).

Chi phí tương đối: Rất cao.

Mức độ tin cậy (2026): Tuyệt đối trong phạm vi được chứng minh, nhưng khó triển khai rộng rãi.

Kiểm chứng hình thức được coi là cấp độ cao nhất của bảo mật smart contract, nhưng chi phí và sự phức tạp của phương pháp này khiến nó thường chỉ được áp dụng cho logic quản lý quỹ hoặc các cầu nối chuỗi chéo. Ngay cả khi đã được kiểm chứng, một sai sót trong việc viết đặc tả ban đầu cũng có thể làm vô hiệu hóa toàn bộ quá trình.

Yếu tố con người: Áp lực thời gian, ngân sách và sự thiếu hụt trách nhiệm giải trình

Một trong những rủi ro lớn nhất trong quy trình kiểm toán không nằm ở mã nguồn mà nằm ở các yếu tố vận hành. Áp lực ra mắt sản phẩm nhanh chóng thường khiến các đội ngũ phát triển ép ngắn thời gian kiểm toán, buộc các auditor phải làm việc trong những khung thời gian phi thực tế. Khi thời gian bị giới hạn, các auditor buộc phải ưu tiên các thành phần chính và có thể bỏ qua các thành phần ngoại vi hoặc các kịch bản tương tác phức tạp với các giao thức khác.

Vấn đề ngân sách cũng đóng một vai trò quyết định. Theo phân tích của Tấn Phát Digital, nhiều dự án lựa chọn các đơn vị kiểm toán ít uy tín hơn hoặc yêu cầu phạm vi hẹp để tiết kiệm chi phí, dẫn đến các báo cáo thiếu sâu sắc. Ngược lại, việc thuê các công ty hàng đầu có thể tạo ra một "thuế thương hiệu" nhưng vẫn không đảm bảo loại bỏ hoàn toàn các lỗi nếu dự án có cấu trúc mã nguồn hỗn loạn.

Thiếu trách nhiệm giải trình sau kiểm toán là một khoảng trống lớn. Sau khi báo cáo được ban hành, trách nhiệm về an ninh hoàn toàn thuộc về đội ngũ dự án. Nếu một lỗ hổng bị khai thác, các công ty kiểm toán thường không phải chịu hình phạt pháp lý nào. Sự bất cân xứng về thông tin giữa đội ngũ kỹ thuật và nhà đầu tư khiến báo cáo kiểm toán thường bị biến thành một công cụ marketing thay vì một tài liệu kỹ thuật về quản trị rủi ro.

Xem thêm: Smart Contract Audit là gì?

Rủi ro sau kiểm toán: Mã nguồn thay đổi và lỗi triển khai

Một hợp đồng thông minh đã qua kiểm toán chỉ an toàn nếu phiên bản mã nguồn được triển khai khớp chính xác với phiên bản đã được kiểm tra. Dưới đây là các loại rủi ro phổ biến sau khi quá trình kiểm toán kết thúc:

Thay đổi mã nguồn (Delta):

Cơ chế: Đội ngũ phát triển sửa code sau kiểm toán (để tối ưu gas hoặc sửa lỗi nhỏ) mà không thực hiện tái kiểm toán (re-audit).

Ảnh hưởng: Có thể làm mất hiệu lực của toàn bộ báo cáo kiểm toán vì một thay đổi nhỏ cũng có thể mở ra lỗ hổng lớn.

Cách giảm thiểu: Yêu cầu re-audit delta cho mọi thay đổi đối với mã nguồn đã kiểm toán.

Lỗi khởi tạo (Initialization):

Cơ chế: Các hàm khởi tạo (thường là

initialize()trong các hợp đồng nâng cấp được) không được gọi một cách nguyên tử (atomically) khi triển khai.Ảnh hưởng: Kẻ tấn công có thể chiếm quyền quản trị (admin) của hợp đồng ngay sau khi triển khai.

Cách giảm thiểu: Sử dụng các công cụ tự động để kiểm tra trạng thái triển khai trên mạng chính.

Xung đột lưu trữ (Storage Collision):

Cơ chế: Khi nâng cấp hợp đồng sử dụng mẫu Proxy, việc thay đổi thứ tự biến làm dịch chuyển vị trí các ngăn chứa dữ liệu.

Ảnh hưởng: Ghi đè các dữ liệu quan trọng, dẫn đến việc hỏng hợp đồng hoặc mất quỹ.

Cách giảm thiểu: Tuân thủ nghiêm ngặt tiêu chuẩn EIP-1967 hoặc sử dụng cấu trúc Namespaced Storage.

Rủi ro khóa Admin/Multisig:

Cơ chế: Một cá nhân duy nhất nắm quyền kiểm soát hoặc các khóa quản trị không được bảo vệ đúng cách.

Ảnh hưởng: Rủi ro bị rút cạn quỹ (rug pull) hoặc bị tấn công chiếm quyền điều khiển.

Cách giảm thiểu: Sử dụng ví đa chữ ký (Multisig) với cấu hình tối thiểu 4/7 và thiết lập cơ chế trì hoãn thời gian (Timelock).

Phân tích các lỗi logic kinh tế và vi phạm bất biến

Trong giai đoạn 2024-2025, ngành công nghiệp blockchain chứng kiến sự chuyển dịch sang các cuộc tấn công nhắm vào mô hình kinh tế. Các lỗi này cực kỳ khó phát hiện vì mã nguồn vẫn thực thi đúng theo cú pháp, nhưng kết quả kinh tế lại trái ngược với ý định ban đầu. Dưới đây là danh sách các vụ hack điển hình do lỗi logic và kinh tế mà Tấn Phát Digital đã tổng hợp:

Yearn Finance (yETH) - Tháng 12/2025:

Thiệt hại: 9.0 triệu USD.

Lỗ hổng: Lỗi trong logic tính toán phần chia (share calculation) của các pool stableswap cũ.

Bài học: Auditor cần thực hiện các bài kiểm tra bất biến kinh tế giữa tài sản ký gửi và lượng token đại diện phát hành.

Balancer - Tháng 11/2025:

Thiệt hại: 120 triệu USD.

Lỗ hổng: Khai thác lỗi hướng làm tròn trong các công thức toán học phức tạp.

Bài học: Cần kiểm tra kỹ lưỡng các biên toán học và rủi ro từ việc tích lũy sai số nhỏ qua nhiều giao dịch.

Garden Finance - Tháng 10/2025:

Thiệt hại: Hơn 5.5 triệu USD.

Lỗ hổng: Tấn công vào mô hình tương tác đa chuỗi và cơ chế của cầu nối (bridge).

Bài học: Phạm vi kiểm toán cần mở rộng ra toàn bộ hệ sinh thái tương tác thay vì chỉ tập trung vào một chuỗi đơn lẻ.

Cork Protocol - Năm 2025:

Lỗ hổng: Sai lệch trong mô hình giá trị tích lũy của tài sản thế chấp (wstETH).

Bài học: Phải xác thực lại tất cả các giả định về hành vi của các tài sản thế chấp từ bên thứ ba.

Xem thêm: Blockchain có an toàn không?

Kỷ nguyên mới của trí tuệ nhân tạo: AI Agent và sự đe dọa đối với kiểm toán tĩnh

Năm 2025 đánh dấu bước ngoặt khi các mô hình ngôn ngữ lớn (LLM) trở thành các AI agent có khả năng tự trị trong việc tìm kiếm và khai thác lỗ hổng. Các nghiên cứu mới nhất cho thấy AI agent đã đạt được tỷ lệ thành công lên tới hơn 55% trong việc khai thác các lỗ hổng mới. Sự xuất hiện của các công cụ này có nghĩa là các lỗ hổng "zero-day" có thể bị phát hiện và tận dụng chỉ vài phút sau khi mã nguồn được triển khai.

Điều này đòi hỏi một sự chuyển dịch từ mô hình kiểm toán định kỳ sang kiểm toán liên tục (continuous auditing) và giám sát thời gian thực. Tuy nhiên, AI cũng mang lại cơ hội: chi phí cho một đợt "kiểm toán AI" đang giảm dần, cho phép thực hiện hàng trăm lần kiểm tra với ngân sách thấp, giúp các nhà phát triển stress-test hợp đồng ngay trong quá trình phát triển (CI/CD).

Rủi ro từ bên liên quan: Oracles, Frontend và hạ tầng Off-chain

Kiểm toán smart contract thường chỉ bao phủ mã nguồn trên chuỗi, bỏ qua các thành phần quan trọng khác. Tấn Phát Digital khuyến nghị dự án cần chú ý đến các thành phần sau:

Hệ thống Oracles:

Rủi ro chính: Thao túng giá hoặc dữ liệu bị cũ (stale data).

Khả năng bao phủ của Audit SC: Thấp (thường chỉ kiểm tra logic tích hợp, không kiểm tra độ tin cậy của nguồn tin).

Biện pháp bổ sung: Sử dụng các giải pháp uy tín như Chainlink/Pyth và thiết lập cơ chế kiểm tra độ trễ dữ liệu.

Giao diện người dùng (Frontend/UI):

Rủi ro chính: Chiếm quyền điều khiển tên miền (DNS Hijacking) hoặc chèn mã độc vào các thư viện JavaScript.

Khả năng bao phủ của Audit SC: Hoàn toàn không bao phủ.

Biện pháp bổ sung: Thực hiện audit bảo mật Web2 truyền thống và sử dụng các giải pháp lưu trữ phi tập trung.

Quản trị Multisig/Admin:

Rủi ro chính: Rò rỉ khóa cá nhân (private key) hoặc sai sót do con người trong vận hành.

Khả năng bao phủ của Audit SC: Thấp.

Biện pháp bổ sung: Sử dụng ví lạnh (hardware wallets) và phân tán địa lý các bên ký kết.

Hạ tầng Off-chain (Bots/Keepers):

Rủi ro chính: Bot thanh lý bị lỗi hoặc các keeper ngừng hoạt động trong điều kiện thị trường biến động.

Khả năng bao phủ của Audit SC: Không bao phủ.

Biện pháp bổ sung: Giám sát liên tục trạng thái hoạt động của bot và thiết lập các hệ thống dự phòng.

Tâm lý nhà đầu tư và các dấu hiệu cảnh báo (Red Flags)

Đối với nhà đầu tư, cách trình bày trong báo cáo kiểm toán có thể gây nhầm lẫn. Bạn cần phân biệt rõ: "Resolved" (đã sửa) khác hoàn toàn với "Acknowledged" (chỉ ghi nhận mà không sửa). Tại Tấn Phát Digital, chúng tôi đã tổng hợp 5 dấu hiệu cảnh báo hàng đầu:

Báo cáo không khớp phiên bản: Mã nguồn hiện tại đã thay đổi quá nhiều so với bản được kiểm toán.

Phạm vi hạn chế: Dự án chỉ kiểm toán token mà không kiểm toán logic cốt lõi của ứng dụng (dApp).

Lỗi nghiêm trọng không được sửa: Các lỗi High/Critical vẫn ở trạng thái "Acknowledged".

Auditor thiếu uy tín: Báo cáo sơ sài, đơn vị kiểm toán không có danh tiếng trong ngành.

Thiếu xác thực on-chain: Dự án quảng cáo được kiểm toán nhưng không công khai mã nguồn đã xác thực trên các công cụ như Etherscan.

Trách nhiệm pháp lý và các tiền lệ mới trong năm 2025

Sự gia tăng của các vụ hack đã thúc đẩy các cơ quan quản lý xem xét lại trách nhiệm pháp lý. Các vụ kiện gần đây đã thiết lập tiền lệ rằng các DAO và thành viên của chúng có thể phải chịu trách nhiệm nếu smart contract gây thiệt hại cho nhà đầu tư. Khung trách nhiệm mặc định cho Oracle (Default Oracle Liability) cũng đang được thảo luận, theo đó các đơn vị cung cấp dữ liệu phải chịu trách nhiệm chính về các sai sót phát sinh từ dữ liệu sai lệch.

Tuy nhiên, việc thực thi pháp luật đối với các hợp đồng bất biến vẫn là một thách thức lớn. Sự mơ hồ này củng cố thêm tầm quan trọng của việc phòng ngừa rủi ro ngay từ giai đoạn thiết kế thay vì trông chờ vào việc bồi thường sau sự cố.

Hướng tới mô hình quản trị rủi ro toàn diện: Phòng thủ theo chiều sâu

Để thực sự bảo vệ tài sản, Tấn Phát Digital khuyến nghị các dự án Web3 chuyển sang chiến lược phòng thủ theo chiều sâu (Defense in Depth) bao gồm:

Văn hóa Shift-Left Security: Tích hợp các công cụ bảo mật ngay vào quy trình làm việc hàng ngày của lập trình viên.

Kiểm toán đa tầng: Thuê nhiều đơn vị độc lập để có các góc nhìn phản biện khác nhau.

Chương trình Bug Bounty: Khuyến khích cộng đồng hacker mũ trắng toàn cầu tìm lỗi liên tục trên các nền tảng như Immunefi.

Giám sát thời gian thực: Sử dụng các dịch vụ cảnh báo sớm để phát hiện các hành vi bất thường trên chuỗi và kích hoạt chế độ tạm dừng (Circuit Breakers).

Bảo hiểm: Thiết lập quỹ dự phòng hoặc mua bảo hiểm từ các đơn vị như Nexus Mutual để bồi thường cho người dùng khi có sự cố.

Câu hỏi thường gặp (FAQs)

Tại sao một smart contract đã qua kiểm toán vẫn có thể bị hack? Kiểm toán thường có giới hạn về thời gian (thường từ 2-4 tuần) và phạm vi, khiến auditor không thể phân tích mọi con đường thực thi mã nguồn phức tạp. Ngoài ra, các vector tấn công mới luôn xuất hiện và mã nguồn có thể đã bị thay đổi sau khi cuộc kiểm toán hoàn tất mà không được kiểm tra lại.

Trạng thái "Acknowledged" trong báo cáo kiểm toán có ý nghĩa gì? Điều này nghĩa là đội ngũ phát triển đã nhận thức được lỗ hổng nhưng quyết định giữ nguyên mà không sửa chữa. Đối với nhà đầu tư, các lỗi High hoặc Critical ở trạng thái này là một dấu hiệu cảnh báo cực lớn về rủi ro tiềm ẩn của dự án.

Kiểm toán bằng AI (AI-driven auditing) mang lại lợi ích gì? AI giúp phát hiện lỗ hổng nhanh hơn và chi phí token thấp hơn khoảng 70% so với trước đây. Nó cho phép các nhà phát triển stress-test liên tục mã nguồn của họ trước các AI agent tấn công ngay trong môi trường phát triển (CI/CD).

"SCONE-bench" là gì? Đây là bộ dữ liệu chuẩn gồm 405 hợp đồng thông minh thực tế từng bị hack từ 2020 đến 2025, được sử dụng để đánh giá khả năng tìm và khai thác lỗ hổng của các AI agent như Claude 4.5 hay GPT-5.

Tại sao Formal Verification (Kiểm chứng hình thức) lại đắt đỏ? Phương pháp này đòi hỏi các chuyên gia có kỹ năng toán học cực cao để viết các đặc tả và chứng minh tính đúng đắn của mã nguồn. Chi phí thường tăng thêm từ $20,000 đến $50,000 so với kiểm toán thông thường và chỉ áp dụng cho các module cực kỳ quan trọng.

Vụ hack Balancer năm 2025 xảy ra như thế nào? Kẻ tấn công đã khai thác một lỗi làm tròn (rounding error) ở mức wei trong các pool Composable Stable. Bằng cách thực hiện chuỗi giao dịch swap quy mô nhỏ liên tục, kẻ tấn công đã làm lệch biến số tính toán giá (invariant D) và rút cạn quỹ.

Rủi ro từ "hạ tầng cũ" (Legacy Infrastructure) là gì? Khi dự án nâng cấp lên phiên bản mới, các hợp đồng cũ (V1, V2) vẫn tồn tại trên blockchain và có thể vẫn giữ tiền của người dùng. Nếu không được vô hiệu hóa hoặc rút hết quỹ, chúng trở thành mục tiêu tấn công dễ dàng vì thường không được giám sát chặt chẽ.

Nhà đầu tư nên chú ý "Red Flags" nào khi xem báo cáo kiểm toán? Cần cảnh giác nếu báo cáo quá cũ, phạm vi kiểm toán không bao gồm logic kinh doanh cốt lõi, auditor không có uy tín công khai, hoặc dự án không cung cấp link dẫn đến file báo cáo gốc.

Làm thế nào để biết code trên chuỗi khớp với bản được audit? Nhà đầu tư cần so sánh mã băm (commit hash) trong báo cáo kiểm toán với phiên bản mã nguồn đã được xác thực trên các trình khám phá khối như Etherscan. Nếu mã nguồn đã thay đổi sau kiểm toán, báo cáo đó không còn giá trị bảo đảm.

Bug Bounty khác gì so với Audit truyền thống? Audit là quá trình kiểm tra tại một thời điểm nhất định bởi một nhóm nhỏ chuyên gia, trong khi Bug Bounty là chương trình liên tục huy động hàng ngàn hacker mũ trắng toàn cầu để tìm lỗi sau khi dự án đã triển khai.

Phán quyết "Samuels v. Lido DAO" ảnh hưởng thế nào đến DAO? Tòa án đã thiết lập tiền lệ rằng các nhà đầu tư tổ chức có tham gia quản trị DAO có thể bị coi là thành viên của một "hợp đồng hợp danh" (general partnership) và phải chịu trách nhiệm pháp lý liên đới cho các vi phạm của DAO đó.

Tại sao kiểm toán trên Solana/Rust lại đắt hơn Ethereum? Vì số lượng chuyên gia am hiểu về Rust và kiến trúc đặc thù của Solana hiện vẫn ít hơn nhiều so với Solidity, dẫn đến việc phí dịch vụ thường cao hơn từ 20-30%.

"Circuit Breaker" giúp ích gì khi có tấn công? Nó cho phép dự án tạm dừng các chức năng quan trọng (như rút tiền hoặc trao đổi) ngay khi các công cụ giám sát phát hiện các hành vi bất thường như thao túng giá oracle hay rút vốn quy mô lớn.

Lỗi "Initialization Front-Running" là gì? Trong các hợp đồng nâng cấp được, kẻ tấn công có thể theo dõi giao dịch triển khai và gọi hàm khởi tạo (initialize) trước khi dự án kịp thực hiện, từ đó chiếm quyền quản trị và thậm chí phá hủy hợp đồng.

Vai trò của Oracle trong bảo mật smart contract là gì? Oracle cung cấp dữ liệu giá và trạng thái từ bên ngoài blockchain. Nếu logic của contract đúng nhưng oracle bị thao túng (ví dụ qua flash loan), contract sẽ thực thi các lệnh sai lầm dẫn đến mất vốn toàn bộ.

Kiểm toán là khởi đầu, không phải là kết thúc

Kiểm toán smart contract là một công cụ mạnh mẽ nhưng không bao giờ là một tấm khiên bất bại. Sự an toàn tuyệt đối là điều không tưởng trong môi trường mã nguồn mở đầy biến động. Các bên liên quan cần có một cái nhìn thực tế: kiểm toán giúp loại bỏ các lỗi "đã biết", nhưng sự an toàn lâu dài phụ thuộc vào khả năng giám sát liên tục và tính trung thực của đội ngũ phát triển.

Tại Tấn Phát Digital, chúng tôi tin rằng an ninh không phải là một trạng thái tĩnh, mà là một cuộc đua vũ trang không hồi kết. Việc hiểu rõ các giới hạn của kiểm toán sẽ giúp chúng ta xây dựng những hệ thống không chỉ "thông minh" mà còn thực sự bền bỉ trước những cơn bão của tài chính phi tập trung.